Si riportano di seguito le azioni che è possibile intraprendere sulle configurazioni del sistema per limitare l’esecuzione delle più comuni tipologie di codice malevolo diffuso via posta elettronica.

Un computer ANTI RANSOMWARE : ecco cosa fare per bloccare le porte principali di attacco dei malware

Intermezzo promozionale ... continua la lettura dopo il box:

Usufruisci di uno sconto per fare un CONTROLLO DELLA REPUTAZIONE PERSONALE o AZIENDALE [ click qui ]

Sono azioni da compiere solo se avete buona conoscenza del computer e per le quali non ci assumiamo alcuna responsabilità :

· Disattivare l’esecuzione di VBScript

Ecco i passaggi da effettuare per disabilitare la funzionalità Windows Script Host (WSH) per l’utente corrente (step 2-3) e/o per tutti gli utenti (step 4-5):

- Premere i tasti WINDOWS + R, quindi digitare regedit per accedere al registro di sistema.

- Navigare in HKEY_CURRENT_USERSoftwareMicrosoftWindows Script HostSettings

- Creare (se non esiste già) una nuova chiave REG_DWORD denominata Enabled e assegnare ad essa un valore pari a 0 (zero).

- Navigare in HKEY_LOCAL_MACHINESoftwareMicrosoftWindows Script HostSettings

- Creare (se non esiste già) una nuova chiave REG_DWORD denominata Enabled e assegnare ad essa un valore pari a 0 (zero).

VBScript è un linguaggio di scripting sviluppato da Microsoft che si è ampiamente diffuso nello sviluppo web ed è stato appositamente integrato in Internet Explorer. Per disabilitare VBScript in Internet Explorer 11, 10 e 9, si invita alla consultazione dell’articolo prodotto da Microsoft in italiano [ click qui ]. La risorsa fornisce le indicazioni necessarie oltre ad un pacchetto (fix) la cui esecuzione permette di disattivare VBScript in Internet Explorer 11 per l’area Internet e per l’area dei siti con restrizioni.

Nota: Microsoft con il rilascio cumulativo di aggiornamenti, ha di recente provvedendo a disattivare VBScript limitatamente ad Internet Explorer 11, pertanto la disattivazione sulle altre versioni deve essere gestita autonomamente e in modo manuale.

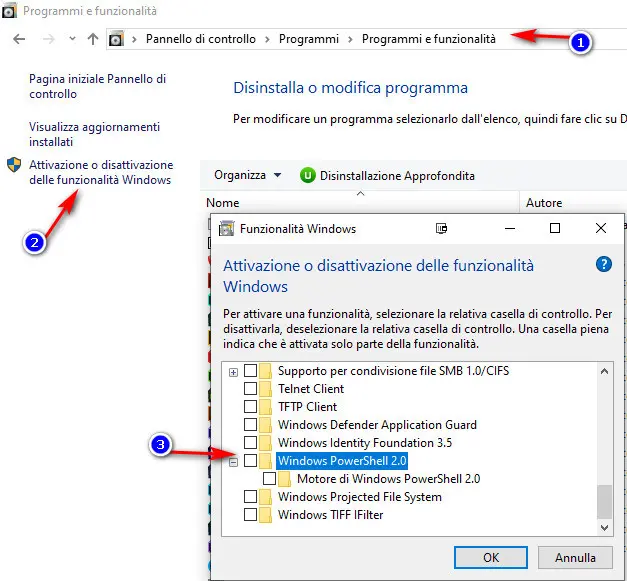

· Disattivare PowerShell

Powershell è un interprete dei comandi utilizzabile da riga di comando (CLI) per l’esecuzione di operazioni complesse e di una serie di componenti progettate per sfruttare le caratteristiche dell’ambiente Windows. Anche il malware sfrutta script eseguiti tramite PowerShell e i suoi comandi possono essere inclusi in script malevoli. Alcuni attacchi specifici tendono ad utilizzare tecniche “PowerShell-based” particolarmente sofisticate anche in campagne di malware “fileless”, dove nessun file viene memorizzato su disco e il codice dannoso va ad inserirsi, tramite la console, nella memoria RAM vanificando spesso le soluzioni di sicurezza tradizionali basate sul controllo delle firme dei file.

E’ pertanto consigliabile disattivare PowerShell sui sistemi maggiormente o direttamente esposti alle consuete minacce. Questa opzione viene gestita tramite la voce “Funzionalità Windows”, sita nel pannello di controllo, deselezionando la casella relativa a Windows PowerShell 2.0. Apire il pannello di controllo ed entrare in questa sezione “Pannello di controlloProgrammiProgrammi e funzionalità” e premere sul link nella colonna di sinistra “Attivazione e disattivazione delle funzionalità di Windows”. Si apre una finestra di popup nella quale deselezionare “windows PowerShell 2.0”

Intermezzo promozionale ... continua la lettura dopo il box:

Nota: la disabilitazione del motore PowerShell non comporta impatti negativi sulle funzionalità native del sistema ma è bene sapere che alcune APP utilizzano ancora la PowerShell 2.0 nonostante sia in atto un processo di migrazione ad una versione più recente. Sebbene questa funzionalità sia già stata deprecata, rimarrà comunque attiva in Windows 10. Un ottimo tutorial in inglese https://www.tenforums.com/tutorials/111654-enable-disable-windows-powershell-2-0-windows-10-a.html

· Disattivare Windows Script Host

Windows Script Host (o WSH) è un linguaggio di scripting fornito in dotazione a tutte le principali distribuzioni di Windows e Windows Server a partire da Windows 98. La disabilitazione di questa funzionalità impedisce l’esecuzione di file con estensione .VBS (VBScript) che sono solitamente più potenti e versatili rispetto ai file batch (.bat) ma, per contro, la versatilità del Windows Script Host ha spinto i “malware writers” a sfruttarne i vantaggi per creare virus informatici e malware.

Su piattaforma Windows, per disattivare l’interprete di questo linguaggio, è necessario aggiungere una chiave di registro, valore DWORD dal nome “Enabled” settando il valore esadecimale a “0”, ( se avete seguito il suggerimento “Disattivare l’esecuzione di VBScript” potete saltare questo passaggio ) :

- Premere i tasti WINDOWS + R, quindi digitare regedit per accedere al registro di sistema.

- Navigare in HKEY_LOCAL_MACHINESoftwareMicrosoftWindows Script HostSettings

- Creare (se non esiste già) una nuova chiave REG_DWORD denominata Enabled e assegnare ad essa un valore pari a 0 (zero).

Come ulteriore alternativa, è possibile applicare la stessa chiave utilizzando il prompt dei comandi (CMD), con diritti amministrativi, lanciando il comando seguente:

· REG ADD “HKLMSoftwareMicrosoftWindows Script HostSettings” /v Enabled /t REG_DWORD /d 0 /f

Per limitare la disattivazione del componente a livello dell’utente sarà necessario agire verso il percorso:

· REG ADD “HKCUSoftwareMicrosoftWindows Script HostSettings” /v Enabled /t REG_DWORD /d 0 /f

La disabilitazione di Windows Script Host inibisce l’esecuzione di file con estensione .vbs, .vbe, .js, .jse, .wsf e altre tipologie di script che sono largamente utilizzate come allegati nelle campagne di diffusione malware. Nel normale contesto lavorativo la disabilitazione di Windows Script Host non comporta reali limitazioni operative e pertanto, considerato l’elevato grado di diffusione di allegati .vbs, si consiglia la disattivazione dei tale linguaggio.

· Disattivare l’esecuzione delle Macro

Le macro sono delle mini applicazioni che si realizzano all’interno di Microsoft Office con il programma Visual Basic for Application che permettono di automatizzare una serie di funzionalità. Sono normalmente utilizzate soprattutto all’interno dei fogli di calcolo di Excel ma possono essere realizzate anche per altri prodotti Office. Dal momento che sono sviluppate con codice VBA è possibile utilizzarle anche per fini malevoli. Negli ultimi periodi si nota una tendenza nell’offuscare pesantemente il codice delle macro, attività che complica i controlli di sicurezza atti a verificare la natura del codice. Nonostante i vari produttori di software abbiano nativamente disattivato l’esecuzione delle macro, apponendo un avviso di sicurezza ove esse fossero presenti, un utente poco attento o che considera fidato il mittente, può superare l’avviso accettando l’esecuzione della macro che, qualora malevola, andrebbe a avviare la catena di infezione.

Di seguito le varie possibilità per disabilitare le Macro di Office:

1. Disabilitare le macro tramite Group Policy Editor

Eseguire “gpedit.msc” navigando fino al settaggio seguente:

– Configurazione utente

– Modelli amministrativi

– Microsoft Word 20xx (dove per xx si indica l’esatta versione di MS Office in uso)

– Opzioni Word

– Sicurezza

– Trust Center

Fare doppio click su blocca l’esecuzione delle macro nei file di Office da Internet, abilitando la funzione.

2. Cambiare le impostazioni delle macro in Centro protezione

Le impostazioni delle macro sono reperibili nel Centro protezione. Se tuttavia si opera in un’organizzazione la modifica può essere gestita solo dall’amministratore di sistema.

· Fare clic sulla scheda “File”.

· Fare clic su “Opzioni”.

· Fare clic su “Centro protezione” e quindi su “Impostazioni Centro protezione”.

· In “Centro protezione” fare clic su “Impostazioni macro”.

· Eseguire le selezioni desiderate.

· Fare clic su “OK”.

Importante: La modifica delle impostazioni delle macro in Centro protezione ha effetto solo nell’applicazione di Office corrente. Le impostazioni non vengono modificate per tutte le applicazioni di Office quindi occorre procedere singolarmente modificando l’autorizzazione per Excel e Word che sono le principali applicazioni della suite Office coinvolte in eventi di diffusione malware da allegati di posta elettronica.

3. Disabilitare le macro in Office tramite la modifica del registro di Windows

Per impostare il criterio di disattivare VBA (macro) per le applicazioni di Office, occorre definire la chiave DWORD denominata “VBAOff” applicando il valore su “1” nella sottochiave del registro di sistema in relazione alla versione di Microsoft Office installata:

Versione di Office

Percorso del registro di sistema

Office 2016

HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftOffice16.0Common

Office 2013

HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftOffice15.0Common

Office 2010

HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftOffice14.0Common

Office 2007

HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftOffice12.0Common

Office 2003

HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftOffice11.0Common

Office XP

HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftOffice10.0Common

A titolo di esempio, il risultato dell’operazione di inserimento della chiave è mostrato nella figura seguente:

Nota: Agire tramite la chiave di registro di sistema di Windows impedisce a Microsoft Excel, FrontPage, Outlook, PowerPoint, Publisher e Word di utilizzare Visual Basic per le applicazioni.

È possibile inserire la chiave indicata anche tramite il prompt dei comandi (diritti amministrativi) nella forma:

· REG ADD “HKLMSoftwareMicrosoftOffice1X.0Common” /v VBAoff /t REG_DWORD /d 1 /f

Dove X è la versione di Office in uso. L’esecuzione del commando viene gestita come da immagine seguente:

Per ulteriori dettagli consultare la risorsa Attivazione o disattivazione di macro nei file di Office pubblicata da Microsoft in riferimento ad Office 365, Office Online, Office 2019, Office 2016, Office 2013, Office 2010, Office 2007.

· Disattivare JavaScript

JavaScript è un linguaggio di programmazione sviluppato da Netscape Inc. e, nonostante il suo nome, non fa parte della piattaforma Java. E’ uno dei componenti fondamentali per creare contenuti web insieme a HTML e CSS ed è supportato nativamente da tutti i moderni browser. JavaScript permette ai creatori di siti web di far eseguire codice agli utenti che visitano il sito, ragion per cui viene spesso abusato dai cyber criminali per il compimento dei loro attacchi. Uno dei più comuni scenari consiste nell’invitare un utente ad aprire un collegamento internet che punta verso un sito appositamente predisposto per far eseguire codice malevolo tramite il browser. Un altro contesto particolarmente insidioso è legato al salvataggio dei file JavaScript (.js), che vengono scaricati nel PC durante la navigazione. Navigando su un sito web precedentemente compromesso, tali file possono dare seguito a quello che viene definito un attacco “drive-by” – o “drive-by download attack” – che a sua volta innesca, con metodi differenti, una serie di attività malevole finalizzate alla compromissione del sistema operativo in uso. La disattivazione o la corretta gestione delle impostazioni lato browser, che consenta autorizzazioni specifiche per l’utilizzo di questo linguaggio, influisce nel mitigare un consistente numero di minacce cibernetiche anche rivolte ad attacchi di tipo zero-day.

Disattivare JavaScript in Internet Explorer

Di seguito la procedura per inibire a tutti i siti Web all’interno dell’area Internet l’esecuzione di script in Internet Explorer:

Nel menu del browser web, fare clic sull’icona “Strumenti” (simile a un ingranaggio) quindi selezionare “Opzioni Internet”. Una volta aperta la finestra “Opzioni Internet”, selezionare la scheda “Sicurezza” verificando che sia selezionata l’area “Internet” quindi fare clic sul pulsante “Livello personalizzato…”.

Nella finestra di dialogo “Impostazioni di sicurezza – Area Internet”, individuare “Esecuzione script attivo” facendo clic su “Disattiva” per impedire l’esecuzione degli script attivi:

Confermando la modifica tramite il pulsante “Ok” verrà mostrato un messaggio di Avviso nel quale viene richiesta un’ulteriore conferma per “Modificare le impostazioni per questa area”.

Fare clic su “OK” nella parte inferiore della finestra “Opzioni Internet” per chiudere la finestra di dialogo.

NOTA: Per consentire l’esecuzione di script per uno o più siti Web specifici è necessario lasciare disabilitata l’impostazione relativa allo scripting nell’area Internet quindi aggiungere i siti Web ritenuti sicuri all’area siti attendibili:

Disattivare JavaScript in Google Chrome

Per disabilitare JavaScript in Google Chrome, occorre accedere alle “Impostazioni”, quindi alla funzionalità “Avanzate”. Successivamente da “Impostazioni contenuti”, individuare “JavaScript” quindi disabilitare la voce “Consentita” ottenendo una schermata simile a quella di seguito mostrata:

In alternativa è possibile digitare sulla barra degli indirizzi “chrome://settings/content/javascript” dando invio per accedere al medesimo pannello, quindi impostare l’opzione da “Consentita” a “Bloccato”.

Disattivare JavaScript in Firefox

A partire da Firefox versione 23, per disabilitare JavaScript occorre digitare “about:config” nella barra degli indirizzi del browser e premere “Invio”, quindi individuare nella lista la voce “javascript.enabled” e cliccare due volte per cambiare il valore in “False”. Per rendere effettiva la modifica occorre riavviare Firefox.

Per riattivare JavaScript, sarà necessario impostare il valore di “javascript.enabled” sul valore “True”.

Nota sulle limitazioni derivate dalla disabilitazione di JavaScript:

Disabilitare JavaScript dal browser in uso interferisce con le funzionalità erogate da quei servizi web che utilizzano questo linguaggio di scripting. É pertanto possibile compensare l’eventuale limitazione:

· Definendo una lista dei siti consentiti – quindi non soggetti alle limitazioni – dichiarando tutti i domini internet attinenti l’attività lavorativa o quelli fidati consultati per finalità personali;

· Dotando la postazione di lavoro di due distinti browser, impostando come predefinito quello con le restrizioni JavaScript ed utilizzando quello secondario – con JavaScript abilitato – per navigare sui siti internet consentiti in quanto legati all’attività lavorativa;

· Valutando l’utilizzo di specifici componenti aggiuntivi per Chrome o Firefox, prelevati dai rispettivi store, utili nel facilitare la gestione in tempo reale e puntuale dei JavaScript.

Fonte : https://www.cert-pa.it/wp-content/uploads/2019/11/CERT-PA-B006-191119.pdf

Proteggere il PC dal ransomware ( consigli microsoft )

Il ransomware è un malware che limita l’accesso o addirittura impedisce l’uso del PC oppure crittografa i file e poi tenta di costringerti a pagare somme di denaro (un riscatto) per darti nuovamente l’accesso.

Si può essere infettati da ransomware nei modi seguenti:

- Visitando siti Web falsi, non sicuri o sospetti.

- Aprendo messaggi e-mail e allegati non attesi o da persone sconosciute.

- Apprendo link dannosi o non validi in messaggi e-mail, Facebook, Twitter e altri post di social media o in chat di messaggistica immediata, come Skype.

Spesso è possibile riconoscere un messaggio e-mail e una pagina Web falsi perché contengono errori di ortografia o semplicemente hanno un aspetto insolito. Presta attenzione all’ortografia dei nomi di società (ad esempio “PayePal” anziché “PayPal”) o a spazi, simboli o segni di punteggiatura insoliti (come “Servizio clientiiTunes” anziché “Servizio clienti iTunes”).

Il ransomware può mirare qualsiasi PC: un computer di casa, PC in una rete aziendale o server usati da un ente pubblico.

Come posso proteggere il mio PC?

Se hai appena acquistato un nuovo PC o utilizzi lo stesso che avevi in passato, puoi eseguire alcune azioni per provare a garantire una maggiore sicurezza:

- Assicurati che il PC sia aggiornato con l’ultima versione di Windows. Scopri di più su Windows Update

- Abilita Sicurezza di Windows per proteggerti da virus e malware (o Windows Defender Security Center nelle versioni precedenti di Windows 10).

- Abilita Cronologia file se il produttore del tuo PC non lo ha fatto. Scopri di più su Cronologia file.

- Esegui il backup dei contenuti del PC regolarmente. Scopri di più sul backup dei file.

- Sfrutta lo spazio di archiviazione per mantenere due copie dei dati del PC. Scopri di più sullo spazio di archiviazione.

Se ritieni che il PC sia stato infettato

Utilizza programmi antimalware, ad esempio Sicurezza di Windows, ogni volta che pensi che il PC potrebbe essere infetto, ad esempio, se vieni a conoscenza di un nuovo malware o noti un comportamento strano del PC. Scopri di più su Sicurezza di Windows.

Se sei oggetto di un’infezione da ransomware

Sfortunatamente, un’infezione da ransomware non diventa evidente finché non vedi qualche tipo di notifica, in una finestra, un’app o un messaggio a schermo intero, che chiede denaro per restituirti l’accesso al tuo PC o ai tuoi file. Questi messaggi vengono spesso visualizzati dopo che è stata eseguita la crittografia dei file.

Prova a pulire completamente il PC con Sicurezza di Windows. Dovresti eseguire questa operazione prima di provare a recuperare i file. Vedi anche Backup e ripristino in Windows 10 per una guida al backup e al recupero dei file per la tua versione di Windows.

Non pagare per recuperare i file. Anche se pagassi il riscatto, non avresti alcun garanzia di riottenere l’accesso al tuo PC o ai file.

Cosa fare se hai già pagato

Se hai già pagato il riscatto, contatta immediatamente la banca e le forze dell’ordine locali. Se hai pagato con una carta di credito, la banca potrebbe essere in grado di bloccare la transazione e restituirti il denaro.

Puoi anche contattare i seguenti siti Web governativi di segnalazione di frodi e truffe:

- In Australia, vai al sito Web SCAMwatch.

- In Canada, vai al Canadian Anti-Fraud Centre.

- In Francia, vai al sito Web dell’ANSSI (Agence nationale de la sécurité des systèmes d’information).

- In Germania, vai al sito Web Bundesamt für Sicherheit in der Informationstechnik.

- In Irlanda, vai al sito Web An Garda Síochána.

- In Nuova Zelanda, vai al sito Web Consumer Affairs Scams.

- Nel Regno Unito, vai al sito Web Action Fraud.

- Negli Stati Uniti, vai al sito Web On Guard Online.

Se il tuo paese o la tua area geografica non rientra in questo elenco, Microsoft ti consiglia di contattare le forze dell’ordine o l’autorità preposta alle comunicazioni del tuo paese o area geografica.

Per una panoramica illustrata sul ransomware e cosa puoi fare per proteggere il computer, vedi l’articolo sulle domande frequenti relative al ransomware.

Se lavori in una grande impresa, consulta il Microsoft Malware Protection Center per informazioni dettagliate sul ransomware.

Come prevenire le infezioni da ransomware: best practice

Best practice per prevenire l’infezione da ransomware – articolo tradotto con google

- Formare i dipendenti per aumentare la consapevolezza della sicurezza IT e non cadere per e-mail di phishing , e-mail di spam e altri attacchi di social engineering.

- Non concedere agli utenti regolari diritti amministrativi sulle proprie workstation.

- Mantieni aggiornati il tuo software antivirus, protezione endpoint, vaccini digitali e altri software di sicurezza e database. Esegui la scansione regolare dei server e delle workstation per individuare strumenti obsoleti.

- Applicare le patch più recenti ai sistemi operativi e alle applicazioni il più presto possibile per ridurre il periodo di tempo in cui è possibile sfruttare le vulnerabilità note. Tuttavia, testare sempre nuovi aggiornamenti, patch e hotfix in un laboratorio prima di applicarli in produzione.

- Blocca le estensioni ransomware note tramite Gestione risorse file server. Se il malware di riscatto non è in grado di creare file con tali estensioni sul file server, non è in grado di crittografare i file.

- Configura il firewall per autorizzare solo le porte e gli host specifici di cui hai bisogno. Ad esempio, non aprire le porte del desktop remoto su Internet.

- Installare e configurare correttamente i sistemi di rilevamento e prevenzione delle intrusioni per ridurre i vettori di attacco e le possibilità di essere compromessi.

- Se viene rilevato un processo non autorizzato o sconosciuto sui server o sulle workstation, scollegarlo immediatamente dalle connessioni di rete o disabilitarlo, quindi eseguire un’indagine approfondita della minaccia.

- Ridurre al minimo il rischio di BYOD (portare il proprio dispositivo) creando una rete ospite per dispositivi nuovi o sconosciuti.

- Abilita password sicure e criteri di blocco degli account negli ambienti locali e virtuali per ridurre la possibilità di infezione da ransomware dopo un attacco di forza bruta.

- Prendi in considerazione la possibilità di separare la rete della tua organizzazione in diverse zone per ridurre al minimo la capacità del ransomware di diffondersi se entra in uno dei segmenti della tua rete.

- Limitare l’accesso degli utenti alle unità condivise eseguendo la corretta gestione delle autorizzazioni NTFS tramite gruppi di sicurezza. Poiché il malware di riscatto può crittografare solo i file a cui la vittima ha accesso, un rigoroso modello con privilegi minimi limita il danno che può causare.

- Disabilita smb v1; questo aiuterà a prevenire la diffusione di ransomware comuni come WannaCry nell’intera rete.

- Abilita le tecnologie sandbox e honeypot. Puoi mettere in quarantena il ransomware attraverso un sandbox e quindi controllare il potenziale impatto da esso. Puoi anche essere in grado di analizzare i comportamenti di questo tipo di malware per aiutare a identificare le tattiche di evasione che utilizza e chiudere i buchi corrispondenti nelle tue difese di sicurezza informatica.

Arresta Ransomware tramite Criteri di gruppo

- Imposta Criteri di gruppo per mostrare le estensioni di file nascoste su tutte le workstation in modo che gli utenti possano vedere le doppie estensioni di file (come nomefile.doc.exe) utilizzate dagli aggressori per mascherare software dannoso.

- Configura il criterio Controllo applicazioni per inserire nella blacklist tutto e inserire nella whitelist solo il software necessario.

- Configurare la politica di restrizione software in modo che gli utenti possano eseguire solo estensioni autorizzate. Ciò bloccherà l’esecuzione di software dannoso.

- Utilizzare Criteri di gruppo per disabilitare AutoPlay e Autorun su tutte le workstation. Disattiva l’esecuzione dei file negli allegati di posta elettronica o metti in quarantena tutti gli allegati utilizzando il filtro antispam.

- Abilita le funzionalità dello schermo intelligente e del blocco popup in Internet Explorer per proteggere gli utenti dalla visualizzazione di annunci che li portano a siti dannosi.

Preparati a recuperare da un attacco ransomware

- Effettua backup regolari di tutti i tuoi dati e sistemi sensibili. Assicurati di archiviarli offline perché il ransomware può anche crittografare i file di backup se può raggiungerli. Mantenere nuovi backup ti aiuterà a ripristinare rapidamente i tuoi file critici.

- Abilita cronologia file in Windows 10 e Windows 8.1.

- Mantieni un inventario completo e aggiornato di tutti i tuoi server, workstation, punti di accesso, dispositivi di sicurezza informatica e altre attrezzature aziendali, compresi i loro indirizzi di rete, in modo da poter trovare rapidamente la fonte di un attacco e isolarlo.

Siate pronti a rilevare gli attacchi Ransomware ed eseguire una risposta efficace

- Monitora i tuoi file server per la modifica di un numero enorme di file con diverse estensioni di file in un breve periodo di tempo. Il ransomware impiega del tempo per crittografare i file, ma è necessario rintracciarne rapidamente l’origine. Quando trovi la workstation di origine, mettila offline immediatamente per impedire la diffusione del ransomware.

- Controlla il nome del ransomware. Se è un vecchio malware che è già stato violato dalla comunità IT, potresti trovare informazioni utili per il recupero da esso.

- Prestare attenzione alle notifiche di sistema che richiedono denaro per decrittografare i file; alcuni possono essere richieste false che non hanno crittografato alcun file.

- Tieni presente che anche gli attacchi ransomware reali non crittografano tutti i tuoi file.

- Non pagare gli aggressori. Anche se recupererai i tuoi dati importanti, continueranno ad attaccarti e costringerti a pagare ripetutamente. Se hai già pagato con carta di credito, contatta la tua banca e blocca immediatamente la transazione.

Strumenti gratuiti per la rimozione di ransomware

Ecco l’elenco degli strumenti di rimozione di ransomware che, insieme al tuo software antivirus, ti aiuteranno nel rilevamento e nella rimozione di ransomware:

- Microsoft Enhanced Mitigation Experience Toolkit (EMET)

- Decifratori di ransomware di Kaspersky

- Lo strumento anti-ransomware di Kaspersky per le aziende

- Le soluzioni di decrittazione di AVG

- Strumento di sblocco dello schermo di Trend Micro Ransomware

- Strumenti di decrittazione ransomware di Avast

- McAfee’s Ransomware Interceptor

Per un elenco di strumenti di decodifica aggiuntivi, consultare l’elenco gestito dall’organizzazione No More Ransom.

https://www.netwrix.com/prevent_ransomware_best_practice.html

Ransomware Checker & Remov26al Tools offerto dahttps://geekflare.com/ransomware-removal-checker-tools/