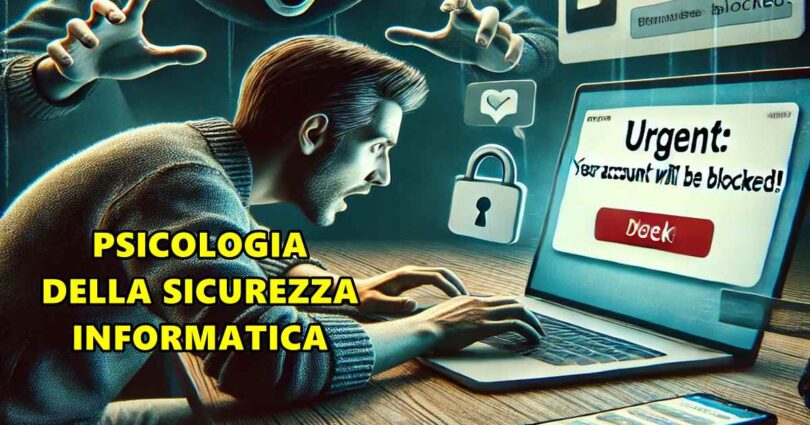

Le truffe informatiche non si basano solo su vulnerabilità tecniche, ma sfruttano anche debolezze psicologiche. I cybercriminali usano strategie di persuasione sofisticate per indurre le persone a cliccare su link dannosi, condividere dati sensibili o cadere in frodi. Capire i meccanismi psicologici dietro questi attacchi è essenziale per proteggersi meglio online.

PERCHÉ LE PERSONE CADONO NEGLI ATTACCHI INFORMATICI?

-

Effetto urgenza

I messaggi di phishing spesso creano un senso di emergenza: “Il tuo conto verrà bloccato se non agisci subito!”. La paura di perdere l’accesso o subire conseguenze spinge gli utenti a compiere azioni impulsive senza verificare. -

Autorità percepita

Se un’email sembra provenire da un’autorità (banca, polizia, governo), le persone tendono a fidarsi. I cybercriminali sanno che un’email con il logo di un’istituzione ufficiale aumenta la probabilità di successo. -

Curiosità e inganno

I truffatori creano video o immagini manipolate per indurre le persone a credere in scenari falsi. Per un’analisi approfondita su questo fenomeno, visita https://www.falsoillegale.it/. -

Bisogno di appartenenza e paura di perdere qualcosa

Le truffe su WhatsApp o social media spesso sfruttano il desiderio delle persone di non restare escluse. Messaggi del tipo “Ultima occasione per un’offerta esclusiva!” inducono a cliccare senza pensarci due volte. -

Stanchezza decisionale

Chi riceve molte notifiche e messaggi è più incline a fare scelte affrettate, aumentando la probabilità di cadere in truffe. Questo è uno dei motivi per cui le truffe di phishing funzionano meglio negli orari di lavoro o di sera, quando l’attenzione è più bassa.

LE TRUFFE INFORMATICHE PIÙ EFFICACI BASATE SULLA PSICOLOGIA

-

Phishing bancario e finanziario

Email o SMS che sembrano provenire dalla banca, chiedendo di confermare un pagamento sospetto. Per scoprire come riconoscere e bloccare questi tentativi, visita https://www.analisideirischinformatici.it/. -

Sextortion e truffe sentimentali

I criminali usano email in cui affermano di possedere video compromettenti delle vittime, chiedendo un pagamento per non divulgarli. Per supporto in questi casi, consulta https://ricattosessuale.it/. -

Falsi annunci di lavoro e investimenti

Promesse di guadagni facili o offerte di lavoro inesistenti spingono le persone a condividere dati personali o bancari. -

Attacchi tramite social engineering

Le telefonate fraudolente in cui un falso tecnico chiede di installare un software di assistenza remota sono tra le tecniche più diffuse per rubare dati e soldi.

COME PROTEGGERSI DAGLI ATTACCHI BASATI SULLA PSICOLOGIA?

-

Non agire d’impulso

Se un messaggio crea ansia o urgenza, fermati un attimo e verifica la fonte. -

Diffida delle email e SMS inaspettati

Anche se un messaggio sembra provenire da un ente ufficiale, controlla sempre il mittente e cerca informazioni sul sito ufficiale. -

Non condividere dati personali online

Le banche e gli enti ufficiali non chiederanno mai dati sensibili via email o SMS. -

Usa un secondo canale per verificare

Se ricevi un’email sospetta dalla tua banca, chiamali direttamente dal numero ufficiale del sito web. -

Proteggi i tuoi account con password sicure e 2FA

Usa password robuste e attiva l’autenticazione a due fattori per proteggere i tuoi accessi.

E’ IMPORTANTE RICORDARSI CHE …

Gli hacker non sfruttano solo falle nei sistemi, ma anche falle nel comportamento umano. Capire i meccanismi psicologici che rendono una truffa efficace aiuta a sviluppare maggiore consapevolezza e protezione online.

Intermezzo promozionale ... continua la lettura dopo il box:

Usufruisci di uno sconto per fare un CONTROLLO DELLA REPUTAZIONE PERSONALE o AZIENDALE [ click qui ]

Se vuoi rimanere aggiornato sulle tecniche di social engineering e proteggerti dalle nuove minacce, iscriviti al nostro blog Allerta Pericoli Informatici https://www.analisideirischinformatici.it/sicurezza/ oppure ascolta i nostri articoli mentre sei in macchina grazie ai nostri Podcast o scarica la nostra APP, entrambe le modalità sono disponibili qui: Podcast Sicurezza Informatica

INFORMATICA IN AZIENDA DIRETTA DAL DOTT. EMANUEL CELANO

ASCOLTA I NOSTRI ARTICOLI MENTRE SEI IN MACCHINA CLICK QUI PER I CANALI PODCAST

Invia questo messaggio ai tuoi amici. I pulsanti di condivisione sono qui sotto:

⬇️CONDIVIDI⬇️

(se stai utilizzando la APP condividi dalla freccia in alto a destra)