I principali browser si sono aggiornati per correggere bug differenti che consentono per tutti attacchi remoti, che potrebbero potenzialmente permettere agli hacker di assumere il controllo dei dispositivi attaccati.

Ecco come aggiornare i vari browser interessati

Intermezzo promozionale ... continua la lettura dopo il box:

Usufruisci di uno sconto per fare un CONTROLLO DELLA REPUTAZIONE PERSONALE o AZIENDALE [ click qui ]

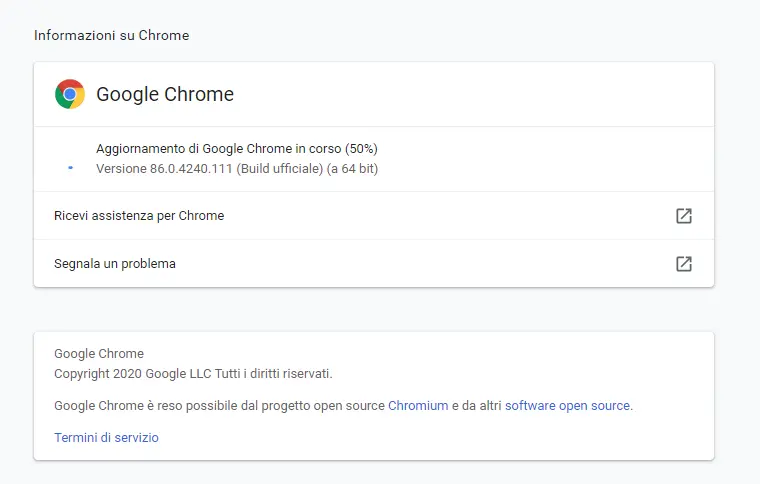

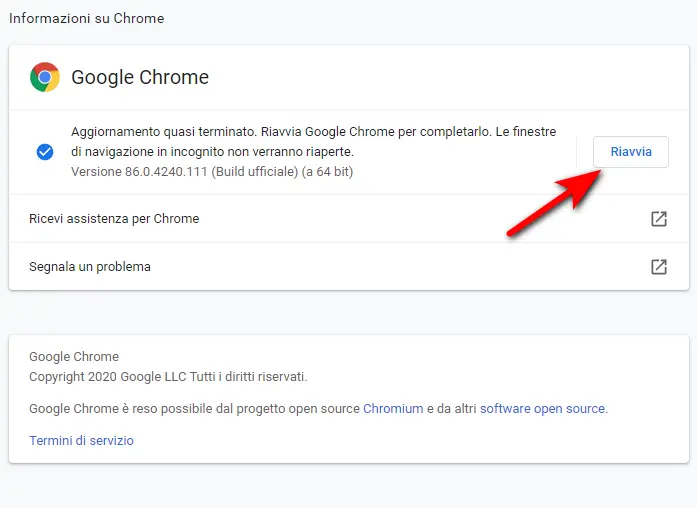

AGGIORNARE IL BROWSER CHROME

Ecco come procedere :

- Aprire questo link : chrome://settings/help oppure dal menu in alto a destra con i “tre puntini” –> GUIDA —> INFORMAZIONI SU GOOGLE CHROME

- Appena si apre la pagina potete vedere la disponibilità dell’aggiornamento

- Riavviare il browser al termine dell’operazione

AGGIORNARE IL BROWSER FIREFOX

Per impostazione predefinita, Firefox si aggiorna automaticamente alla versione più recente ma è sempre possibile controllare manualmente la presenza di eventuali aggiornamenti. La procedura manuale darà avvio al download dell’aggiornamento ma occorrerà un riavvio di Firefox perché sia installato.

Aggiornamento manuale di Firefox

- Fare clic sul pulsante dei menu in alto a destra , successivamente su Aiuto e infine selezionare .

- Verrà visualizzata la finestra Informazioni su Mozilla Firefox e la ricerca di aggiornamenti avrà inizio. Se sono disponibili aggiornamenti, il programma comincerà a scaricarli automaticamente.

- Al termine del download, fare clic su . Firefox verrà riavviato e gli aggiornamenti saranno installati.

AGGIORNARE IL BROWSER EDGE

Microsoft Edge viene aggiornato principalmente tramite Windows Update. Gli amministratori e gli utenti devono distinguere tra due tipi di aggiornamenti:

- Aggiornamenti cumulativi per Windows 10 che aggiornano Microsoft Edge a una nuova versione secondaria.

- Aggiornamenti delle funzionalità per Windows 10 che aggiornano Edge a una nuova versione principale.

Tuttavia è possibile verificare se è aggiornato tramite questo link

Aprire questo link dal browser edge : edge://settings/help

Intermezzo promozionale ... continua la lettura dopo il box:

Riportiamo di seguito la fonte dell’articolo circa la notizia della vulnerabilità ( con la traduzione automatica di google) :

I creatori dei browser Chrome, Firefox ed Edge invitano gli utenti a correggere le vulnerabilità critiche che, se sfruttate, consentono agli hacker di dirottare i sistemi che eseguono il software.

La vulnerabilità di Mozilla Firefox ( CVE-2020-16044 ) è separata da un bug segnalato nel motore del browser di Google Chromium, che viene utilizzato nel browser Google Chrome e nell’ultima versione di Microsoft del suo browser Edge.

Bug critico di Firefox Use-After-Free

Giovedì, la Cybersecurity and Infrastructure Security Agency (CISA) ha invitato gli utenti del browser Firefox della Mozilla Foundation a correggere un bug, monitorato come CVE-2020-16044 e valutato come critico. La vulnerabilità è classificata come bug use-after-free ed è legata al modo in cui Firefox gestisce i cookie del browser e, se sfruttata, consente agli hacker di accedere al computer, telefono o tablet che esegue il software del browser.

Sono interessate le versioni del browser Firefox rilasciate prima del desktop Firefox 84.0.2 rilasciato di recente, l’edizione Firefox Android 84.1.3 e anche la versione aziendale ESR 78.6.1 di Mozilla di Firefox.

“Un peer dannoso avrebbe potuto modificare un blocco COOKIE-ECHO in un pacchetto SCTP in un modo che potenzialmente si traduceva in un utilizzo post-libero. Presumiamo che con uno sforzo sufficiente avrebbe potuto essere sfruttato per eseguire codice arbitrario “, secondo un bollettino sulla sicurezza di Mozilla pubblicato giovedì .

L’acronimo SCTP sta per Stream Control Transmission Protocol, utilizzato nelle reti di computer per comunicare i dati del protocollo all’interno del Transport Layer della suite di protocolli Internet, o TCP / IP. Il bug è legato al modo in cui i dati dei cookie vengono gestiti da SCTP.

Ogni pacchetto SCTP in entrata contiene un blocco di cookie che facilita una risposta corrispondente dal cookie del browser. Un blocco COOKIE ECHO è uno snippet di dati inviato durante l’inizializzazione della connessione SCTP con il browser.

Secondo Mozilla, un avversario potrebbe creare un blocco COOKIE-ECHO dannoso per influire sulla memoria del browser. Una vulnerabilità use-after-free riguarda un uso errato della memoria dinamica durante il funzionamento del programma. Se dopo aver liberato una posizione di memoria, un programma non cancella il puntatore a quella memoria, un utente malintenzionato può utilizzare l’errore per hackerare il programma “, secondo una descrizione della vulnerabilità.

Mozilla non ha accreditato la scoperta del bug, né ha affermato se si trattasse di una vulnerabilità attivamente sfruttata in natura.

Il bug del browser Chromium colpisce Chrome e Edge

Sempre giovedì, CISA ha esortato gli utenti Windows, macOS e Linux del browser Chrome di Google a correggere un bug di scrittura fuori limite (CVE-2020-15995) che influisce sull’attuale versione 87.0.4280.141 del software. L’avviso di bug CISA afferma che l’aggiornamento all’ultima versione del browser Chrome “risolve le vulnerabilità che un utente malintenzionato potrebbe sfruttare per assumere il controllo di un sistema interessato”.

Poiché l’ultimo browser Edge di Microsoft è basato sul motore del browser Google Chromium, Microsoft ha anche invitato i suoi utenti ad eseguire l’ aggiornamento all’ultima versione 87.0.664.75 del suo browser Edge .

Mentre i ricercatori di Tenable classificano il bug fuori limite come critico , sia Google che Microsoft hanno classificato la vulnerabilità come di alta gravità . Il ricercatore di Tencent Security Xuanwu Lab Bohan Liu è accreditato per aver trovato e segnalato il bug.

È interessante notare che il bug CVE-2020-15995 risale a un aggiornamento di Chrome per Android sul bollettino di sicurezza di Google pubblicato nell’ottobre 2020. All’epoca, il bug era anche classificato come di alta gravità. La falla è identificata come una “scrittura fuori limite in V8”, bug originariamente trovato a settembre 2020 da Liu.

V8 è il motore JavaScript e WebAssembly open source e ad alte prestazioni di Google, secondo una descrizione di uno sviluppatore di Google . Sebbene le specifiche tecniche del bug non siano disponibili, simili bug fuori dai limiti scritti in V8 hanno consentito agli aggressori remoti di sfruttare un danneggiamento dell’heap tramite una pagina HTML predisposta.

Un danneggiamento dell’heap è un tipo di danneggiamento della memoria che si verifica in un programma per computer quando il contenuto di una posizione di memoria viene modificato a causa di un comportamento programmatico, dannoso o meno, che supera l’intenzione del programmatore originale o dei parametri del linguaggio del programma. Secondo un documento accademico (PDF) scritto in collaborazione con Nektarios Georgios Tsoutsos, studente membro dell’IEEE e Michail Maniatakos, membro senior dell’IEEE, è possibile utilizzare un cosiddetto attacco di smashing dell’heap per sfruttare i casi di corruzione dell’heap .

“Gli attacchi Heap Smashing sfruttano gli allocatori di memoria dinamici (ad esempio, malloc) corrompendo le strutture di controllo che definiscono l’heap stesso. Eseguendo l’overflow di un blocco di heap, gli aggressori potrebbero sovrascrivere le intestazioni di heap adiacenti che concatenano diversi blocchi di heap e alla fine fare in modo che l’allocatore di memoria dinamico modifichi posizioni di memoria arbitrarie non appena viene eseguita un’operazione di heap free. Il payload dannoso può anche essere generato al volo: ad esempio, sfruttando la compilazione Just-In-Time (JIT), il codice assemblato può essere scritto sull’heap “, hanno scritto.

Né Microsoft né Google spiegano perché il CVE-2020-15995 di ottobre 2020 viene nuovamente presentato in entrambi i bollettini sulla sicurezza del giovedì. In genere, questa è un’indicazione che la correzione originale era incompleta.

Altri bug di Chromium incidono su Chrome e Edge

Dodici bug aggiuntivi sono stati segnalati da Google, che hanno avuto un impatto sul suo motore del browser Chromium. Sia Google che Microsoft presentavano lo stesso elenco di vulnerabilità ( CVE-2021-21106 , CVE-2021-21107 , CVE-2021-21108 , CVE-2021-21109 , CVE-2021-21110 , CVE-2021-21111 , CVE-2021 -21112 , CVE-2021-21113 , CVE-2021-21114 , CVE-2021-21115 , CVE-2021-21116 , CVE-2020-16043 ).

La maggior parte dei bug è stata classificata come alta gravità e legata a bug privi di utilizzo. Tre delle vulnerabilità hanno fruttato ai cacciatori di bug $ 20.000 per i loro sforzi. Weipeng Jiang del Codesafe Team of Legendsec del Qi’anxin Group è accreditato per aver trovato entrambi i bug da $ 20.000 (CVE-2021-21106 e CVE-2021-21107). Il primo, un bug use-after-free legato alla funzione di riempimento automatico di Chromium e il secondo un bug use-after-free nel componente multimediale Chromium.

Leecraso e Guang Gong di 360 Alpha Lab hanno guadagnato $ 20.000 per un CVE-2021-21108, anche un bug use-after-free nel componente multimediale del browser.

Non sono stati divulgati dettagli tecnici e in genere non lo sono fino a quando non viene stabilito che la maggior parte dei browser Chrome è stata aggiornata.

Fonte : https://threatpost.com/firefox-chrome-edge-bugs-system-hijacking/162873/