Ci capita spesso di ricevere email di richiesta di aiuto da parte di utenti instagram che non...

Autoregestore

Nuove campagne malspam attraverso le quali viene distribuito il...

Sono state individuate due nuove campagne malspam attraverso le quali viene distribuito il noto...

Poliza Postale allerta per email con la MINACCIA...

Attenzione – nuova campagna di spamming a scopo estorsivo. Questa è la mail che potreste...

Sextortion, ricatti sessuali e truffe informatiche : radio...

Il Dott. Emanuel Celano di Informatica in Azienda è stato intervistato da radio deejay www...

Sono vittima di revenge porn o porno vendetta : come posso...

Il revenge porn o porno ricatto o porno vendetta, noto anche come pornografia non consensuale, è la...

Come dare nuova vita ad un vecchio tablet : ecco i consigli di...

Hai un vecchio tablet che non utilizzi ma che ti dispiace buttare via? In questa guida ti diamo...

5 modi in cui i criminali informatici possono tentare di...

Quali sono alcune strategie comuni impiegate dai criminali informatici negli schemi di estorsione e...

Sei vittima di un PORNO DEEPFAKE ? Servizio di rimozione...

Il porno deepfake, ovvero la creazione di un falso video porno con il viso della vittima ed il...

Come comprendere l’autenticità degli spostamenti sulla Timeline...

Google fornisce un attimo servizio per registrare i propri spostamenti. La Cronologia delle...

ALTO LIVELLO DI SICUREZZA : tutti i test gratuiti che è...

Protezione dai rischi informatici : tutti gli strumenti gratuiti presenti sul web per verificare...

Il mio ex mi sta minacciando di pubblicare miei video o foto di...

Se il tuo ex sta minacciandoti di pubblicare tue foto o video su internet puoi ricorrere alla...

Truffa nell’home banking : la responsabilità è della banca e non...

La responsabilità è della banca e non dell’utente quando la frode avviene all’interno del sistema...

Zerologon: hacking dei server Windows con un mucchio di zeri

Il bug della settimana si chiama Zerologon ed è un by-pass di autenticazione. Lo vedrai anche...

Google contro le app che diffondono odio : il fediverso sarà...

Google contro le app che diffondono odio: minaccia di rimozione dal Play Store. Google sembra...

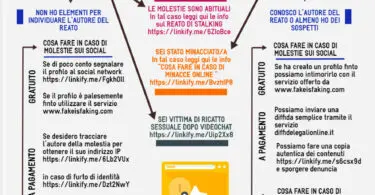

Una guida visiva che vi aiuta a difendervi dalle molestie online

Per aiutare i nostri clienti nella scelta dei servizi gratuiti e a pagamento che offriamo, abbiamo...

TikTok ed il Family Pairing : ecco come proteggere i nostri figli

All’inizio di quest’anno TikTok ha introdotto una funzionalità chiamata Family Pairing...

Se il vostro client di posta elettronica vi dice “Clicca qui per...

Il tracking pixel al servizio dei cybercriminali I cybercriminali tendono a fare un minuzioso...

Sono stato minacciato : ecco cosa fare in caso di minacce...

In questo articolo vedremo insieme come comportarsi se siamo vittime di minacce online, ricevute...

Attenzione ad una FALSA EMAIL di Aruba : da questo esempio che...

Ci sono arrivate alcune segnalazioni di finte email aruba. Cogliamo l’occasione per...

Conti correnti arriva il PSD2, novità importanti da gennaio:...

Scatterà infatti il PSD2, meccanismo finalizzato a una maggior sicurezza. In sostanza per tutelare...

Nuova truffa di phishing per gli abbonati a Netflix con...

Una nuova truffa di phishing che circola attraverso la posta elettronica è indirizzata agli...

Kaspersky spiega come proteggersi dai siti streaming

Kaspersky ha deciso di condurre uno studio sulle serie TV, concentrandosi sui pericoli che si...

Un nuovo pericolo informatico : Image-Scaling Attack o attacchi...

Di solito non ci aspettiamo che l’immagine di una tazza da tè si trasformi in un gatto quando...

Cerchi lavoro nel digitale? Da Google a Ikea ecco le offerte di...

Spazio anche nella sede di Barilla e nel gruppo italiano di ecommerce ePrice, oltre alle ricerche...

La diffamazione nell’era digitale: ecco cosa scrive la polizia...

Interessante articolo pubblicato sul sito della polizia di stato sulla diffamazione online. 1...

Microsoft lancia lo strumento di rilevamento deepfake

Microsoft ha annunciato un nuovo strumento progettato per identificare i deepfake e aiutare a...

Come attivare gli aggiornamenti automatici delle App con Apple...

In questo articolo vedremo come attivare gli aggiornamenti automatici delle APP sia per il mondo...

WhatsApp è da aggiornare subito, scoperte sei falle di sicurezza

WhatsApp risolve sei gravi bug di sicurezza e apre un portale per i ricercatori dove pubblica tutte...

CONDOMINIO E REGOLE DI VITA ONLINE : quali sono i reati che...

In questo articolo vedremo insieme quali sono i reati che condomini ed amministratori possono...

Benadryl Challenge : la nuova sfida folle di TikTok che ha...

La ragazza è morta lo scorso 21 agosto e secondo quanto riportato da alcuni siti stranieri, avrebbe...

Come rendere sicuro PayPal

Con centinaia di milioni di utenti in tutto il mondo, PayPal è da tempo leader internazionale nel...

Mai acquistare uno smartphone troppo economico : in regalo...

Facile trovare Malware negli smartphone a basso costo che rubano dati e denaro. Non sempre...

Diffusi online oltre 235 milioni di profili TikTok, Instagram e...

Nelle ultime ore oltre 235 milioni di account TikTok, Instagram e YouTube sono caduti nelle grinfie...

Ebbene sì, vi hanno hackerato l’account. Cosa fare?

Scoprire che uno dei vostri account è stato hackerato può essere piuttosto stressante, ancora di...

Whatsapp : attenzione alla nuova truffa del messaggio SMS per...

La polizia postale sta mettendo in guardia gli utenti di whatsapp che potrebbero cadere in questa...

Attenzione alla finta notifica di spedizione DHL : NOTIFICA DI...

In queste ore molti utenti ci segnalano l’arrivo di email di truffa con oggetto : “NOTIFICA DI...

La mascherina ha cambiato i destini del riconoscimento facciale

Uno studio preliminare dell’ente governativo statunitense Nist ha preso in considerazione volti di...

SERVIZIO DA REMOTO : richiedi la massima SICUREZZA per il tuo...

Siamo lieti di annunciare un nuovo servizio per aiutare chi non ha molte conoscenze informatiche o...

Attacchi omografi : Google testerà una nuova funzionalità in...

Google testerà una nuova funzionalità nel browser Web Google Chrome per aiutare le persone a...

Clonazione di un profilo instagram : ecco come funziona la...

I social media hanno alcuni grandi vantaggi, come restare in contatto con i propri cari e...

Dare nuova vita ai vecchi dispositivi per un migliore ufficio in...

In ufficio, l’azienda mette a disposizione tutto il necessario per svolgere il proprio lavoro:...

Attenzione al finto rimborso TIM che arriva sulla vostra email

In queste ore molti utenti ci segnalano l’arrivo di email di truffa con oggetto :...

Come preparare e proteggere la tua eredità digitale : cosa...

Gli eventi recenti mi hanno spinto a pensare di creare una guida mentre preparo il mio mondo...

I principali risultati del Cloud Security Report 2020

Il Cloud Security Report 2020 di Check Point evidenzia le preoccupazioni e le sfide della sicurezza...

Compagnie aeree: occhio ai tentativi di truffa che sfruttano il...

A tutti sarà capitato di mettere un “mi piace” e condividere una promozione che offriva biglietti...

Voglio proteggere la mia mail : ecco come ottenere il massimo...

Ci capita spesso di ricevere richieste di aiuto per controllare la sicurezza di una casella di...

La violazione degli account dei dipendenti e il loro costo...

IBM Security pubblica i risultati dello studio annuale che esamina il costo delle violazioni degli...

La fortuna dei criminali informatici

La fortuna dei criminali informatici Durante gli ultimi mesi i criminali informatici hanno...

Quanto è probabile subire un attacco da parte di un hacker?

Gli attacchi informatici sono in costante crescita ormai da alcuni anni, e sono arrivati a toccare...

Kalmuri : registra il tuo schermo e salva screenshot sul tuo...

Un’applicazione semplice pronta per aiutarti a catturare l’intero schermo e salvare...

Come trovare facilmente una videocamera nascosta in qualsiasi...

Qual è il modo più semplice per rilevare telecamere nascoste nel tuo appartamento, in un bed and...

Migliorare la sicurezza mobile: cosa c’è da sapere

Il crescente bisogno di mobilità dei dati e l’utilizzo dei dispositivi aziendali rende vitale per...

7 miti della cybersecurity che danneggiano il business

C’è qualcosa di innegabilmente affascinante celato nei miti; forse perché a volte ci regalano una...

Fakeisfaking.com è il nuovo sito per la SEGNALAZIONE E...

Il problema dei profili falsi e delle azioni illegali che vengono compiute nell’anonimato è molto...

La NSA condivide consigli su come limitare il monitoraggio della...

L’agenzia di intelligence NSA avverte dei rischi di localizzazione e offre suggerimenti su...

Gli italiani si sentono più estroversi nelle relazioni online...

Più di un terzo (32,5%) degli italiani coinvolti dalla ricerca di Kaspersky(1) dichiara di sentirsi...

Come condividere gli abbonamenti dei maggiori servizi online...

Il mondo digitale è fatto di servizi. I servizi sono disponibili tramite abbonamento, e gli...

L’FBI avverte di un’ondata di truffe nello shopping...

In uno schema che sta prendendo piede in tutto il mondo, gli acquirenti che ordinano gadget o...

La password più utilizzata del 2020 è anche la peggiore: quale è?

La password più utilizzata nel 2020 secondo la classifica di SplashData è anche la peggiore: ecco...

Quanto valgono i tuoi dati personali sul dark web?

I prezzi correnti sono più bassi di quanto probabilmente pensi: i dettagli della tua carta di...

Attenzione ai tentativi di phishing. In circolazione false email...

Sono in corso nuovi tentativi di phishing a danno dei contribuenti attraverso email che sembrano...

Gli hacker non vanno in vacanza: i suggerimenti di Cisco per...

Durante il periodo di emergenza lo smart working è entrato a far parte della vita quotidiana delle...

Perché devi creare un profilo Ospiti sullo smartphone

Non tutti sanno che i dispositivi Android sono dotati di un Profilo Ospiti: ecco come crearlo e...

Android: 5 dettagli da esaminare con frequenza per proteggere i...

Per molte persone, l’intera propria vita ruota attorno allo smartphone. Un ragazzo particolarmente...

5 misure preventive per le organizzazioni al fine di evitare...

Il British Assessment Bureau ha compilato un elenco di 5 misure preventive per le organizzazioni al...

Il riconoscimento facciale Clearview AI potrebbe essere illegale...

Il software Clearview AI consente alle organizzazioni di abbinare le immagini dei volti delle...

Tutti i segreti del Google Play Store : per gestire acquisti e...

Se sei un possessore di un telefono android avrai sicuramente scaricato una app dal Google Play...

Nuova truffa di phishing per gli abbonati a Netflix

Una truffa di phishing che circola attraverso la posta elettronica è indirizzata agli abbonati al...

Stalkerware : cosa sono, come individuarli e come rimuoverli

Stalkerware (alias spouseware, alias spyware legale) è un software commerciale venduto senza alcun...

Stalkerware in aumento e i tre consigli di Avast per mitigarne...

I ricercatori di Avast, leader mondiale della sicurezza informatica, hanno riscontrato un aumento...

Psicologa sulla ‘chat dell’orrore’, con la...

“Se da un punto di vista psicologico l’infanzia e l’adolescenza esistono ancora...

La truffa del finto operatore bancario raccontata da Riccardo...

Non passa giorno che il crimine informatico non ne inventi una. E proprio in questo periodo che è...

L’attacco BadPower, corrompe i caricabatterie veloci per...

Ricercatori di sicurezza cinesi hanno affermato di poter modificare il firmware dei caricabatterie...

Vuoi segnalare siti malevoli a google : installa Suspicious Site...

Grazie all’estensione “Suspicious Site Reporter” di Google non solo potrai...

Ecco perché le aziende devono effettuare il backup dei propri...

Praticamente in tutte le aziende ci sono dati e informazioni di fondamentale importanza per il...

Segnalare un addebito non riconosciuto sulla carta di credito :...

In questa sezione del nostro sito forniamo i link ai principali istituti di credito e servizi...

No alla copertura della videocamera del tuo MacBook : si...

Non chiudere il tuo MacBook, MacBook Air o MacBook Pro con una copertura applicata sulla...

EF Commander Free è un gestore di file a doppio pannello con un...

La gestione di più cartelle contemporaneamente è più semplice con un file manager a doppio pannello...

Temi che qualcuno stia leggendo la tua posta ? Come provarlo e...

Credi che qualcuno stia spiando la tua posta elettronica ? Scopri chi legge le tue email con il...

Il traffico di un solo sito porno supera quello di netflix e di...

Si avete letto bene, un solo sito internet dedicato ai siti porno supera il traffico mensile di...

Miliardi di password rubate in vendita sul dark web

Più di 15 miliardi di credenziali di account rubati sono in palio nei forum sulla criminalità...

Diritto alla cancellazione dei propri dati da internet –...

Il Garante europeo per la protezione dei dati (EDPS) ha pubblicato la versione finale delle sue...

Suggerimenti per la sicurezza della videoconferenza che potresti...

Le applicazioni di videoconferenza sono cresciute sostanzialmente dopo lo scoppio della pandemia...

Garante della privacy : velo su visi e nomi di post e foto...

Velo su visi e nomi di post e foto caricate sui profili aperti dei social network. A imporlo è il...

Attenzione a Cerberus, il Trojan che deruba i conti bancari su...

Un potente Trojan di nome Cerberus in questo periodo si sta aggirando nel Play Store di android...

iOS : ZecOps suggerisce di disabilitare l’applicazione...

Apple ha corretto la vulnerabilità in iOS 13.4.5 beta il 16 aprile 2020, sebbene la patch non sia...

Scansione Antivirus Gratuita Online

Desideri verificare un file con un antivirus online, fare una scansione del tuo computer alla...

Perché è meglio stare attenti quando si copia una password su...

Un ricercatore ha individuato oltre 50 app che leggono silenziosamente quello che l’utente copia e...

WhatsApp: arriva un nuovo incubo e si chiama Jonathan Galindo...

Il suo nome è Jonathan Galindo e non è una persona in carne e ossa ma un inquietante personaggio...

5 suggerimenti per aiutare le piccole attività con Google Maps

Mentre le città e le piccole attività locali si attivano per prepararsi alla ripartenza, anche le...

Fughe di dati aziendali: 4 casi insoliti che fanno riflettere

Alcuni aneddoti che dimostrano quanto sia facile divulgare involontariamente informazioni sensibili...

è vero che i mac sono virus free?

Da anni circola in ambito informatico una di quelle leggende metropolitane in grado di diffondersi...

Apparire ai primi posti su Google per il proprio nome e cognome...

Vogliamo mostrare le informazioni corrette sul nostro nome e cognome a coloro che ci stanno...

Case vacanza: i consigli della polizia postale per evitare...

Case vacanza: i consigli della polizia postale per evitare brutte sorprese Casa vacanza, per...

I rischi legati al riconoscimento facciale : precauzioni quando...

L’applicazione FaceApp è tornata a circolare sui social network dopo il lancio gratuito del filtro...

Ricordati di cancellare le informazioni personali dalla tua auto...

Con così tanti dispositivi, app e connessioni diversi nella nostra vita, tendiamo a dimenticare che...

Social rating: attenzione a cosa pubblicate

Ormai è difficile immaginare la vita senza i social network. Li usiamo per chattare, comunicare...

I cybercriminali possono eludere un air gap? Se non siete...

Internet = problemi. Ecco perché uno dei modi più radicali per mettere in sicurezza un computer che...

Come impedire che la tecnologia di riconoscimento facciale ti...

Molta della stampa recente ha espresso delle preoccupazioni sulla tecnologia di riconoscimento...

Truffe agli imprenditori: attenzione alle agenzie che si fingono...

Molte agenzie si fingono Google o Partner Google per cercare di vendere servizi alle imprese. A...