VERIFICA DEI RISCHI INFORMATICI E POLICY SULLA SICUREZZA AZIENDALE : UNA NECESSITA' FONDAMENTALE PER LE AZIENDE DI OGGI

Gli incidenti di sicurezza provocati accidentalmente da personale interno all’azienda sono in aumento. E possono avere un impatto ben più negativo degli attacchi perpetrati in malafede. Ecco cosa emerge dall’ultima ricerca di mercato di RSA, la divisione sicurezza di EMC, commissionata ad IDC. Non esiste una singola soluzione che mitighi le minacce interne ma che si rende piuttosto necessario un approccio complessivo alla gestione del rischio ( come quello che si ha se viene applicata in Azienda una Policy Sulla Sicurezza Informatica ) che soddisfi al meglio il profilo di rischio dell’azienda e garantisca un controllo su tutti i fronti.

Vai subito agli argomenti di questa pagina con un click :

- Arresto del Lavoro per Anomalie Macchina

- Perdita dei Dati e Ripristino Veloce della Macchina

- Installazioni Software non Autorizzate

- Rivelazione di Informazioni Aziendali all’Esterno

- Presenza di Dati Non Autorizzati o Occultamento di Dati Aziendali

- Contaminazioni Virus e Malware e Pericoli per Software obsoleti

- Scarsa Produttività

- Accesso non Autorizzato ai Dati Utente

- Privacy, Sicurezza Accessi e Formazione

- Come si struttura il servizio di Analisi dei Rischi Informatici

Si definisce un nuovo paradigma : “la sicurezza è responsabilità di tutti, non solo degli addetti ai lavori !”.

Non è più sufficiente garantire una connessione cifrata (VPN) con l’azienda e una protezione da virus e malware, ma è necessario affrontare temi come la garanzie della riservatezza, dentro e fuori l’azienda, mantenere il controllo del livello di sicurezza di applicazioni e dati ospitati su un cloud pubblico o tutelare l’azienda nel caso di utilizzo di strumenti non pensati per l’utenza aziendale (tablet e smartphones).

I dipendenti intervistati da RSA dichiarano di aggirare spesso il reparto IT per acquistare servizi cloud e lavorare in maniera più efficiente per il “bene dell’azienda”.

L’Azienda Moderna ha raggiunto un punto critico in cui ignorare la realtà della spesa per le nuove tecnologie come ad esempio il cloud non è più possibile ( il 23% dei dipendenti in europa ha ammesso di aver acquistato un servizio cloud esterno e di utilizzarlo in azienda per archiviare i propri dati insieme a quelli aziendali, in modo non autorizzato ).

I responsabili IT devono fare i conti con questa nuova realtà, fornendo la flessibilità che i dipendenti aziendali richiedono ( maggiore velocità nello scambio delle comunicazioni e dei materiali con i clienti e maggiore competitività lanciando una nuova offerta di prodotti e servizi che forniscano un valore aggiunto ) e, al tempo stesso, gestendo tutti i processi in modo sicuro grazie ad una sempre più necessaria introduzione in Azienda di una Policy Sulla Sicurezza Informatica.

La gestione del Rischio Informatico richiede una visione olistica della sicurezza che permetta di spostare l’attenzione da un problema contingente ad una visione complessiva nella quale vengono valutati costantemente molteplici fattori, quali a titolo non esaustivo :

- il contesto di riferimento aziendale, l’area territoriale di riferimento, il core business ed eventuali strategie di espansione dell’impresa.

- gli aspetti tecnologici di auto-assessment come l’utilizzo di penetration test e vulnerability scan.

- l’analisi dei rischi informatici per evidenziare non solo i fattori di rischio tecnologici ma soprattutto quelli legati ai comportamenti degli operatori o di terze parti (es: sottrazione delle credenziali, distrazione, comportamenti fraudolenti o sleali …).

- le soluzioni di content security (Firewall, Antivirus, Antispam, Antispyware), ma anche soluzioni più evolute e strutturate come business continuity e disaster recovery e crittografia

- le misure di sicurezza organizzative e la presenza di una documentazione interna adeguata per rispondere a tutte le condizioni di risk management già conosciute e l’identificazione di figure preposte al loro aggiornamento.

- gli strumenti finalizzati a garantire l’aderenza alle normative vigenti e ad utilizzare politiche di sicurezza formalizzate come quelle proposte dalla Policy Sulla Sicurezza Informatica

- la preparazione e competenza delle figure coinvolte nel trattamento della privacy come previsto dal REGOLAMENTO EUROPEO (UE) 2016/67 in particolare qualora sia obbligatorio condurre la valutazione d’impatto, assegnando per ciascun rischio individuato un livello di probabilità di realizzazione e un grado di potenziale impatto (Ai sensi dell’art. 35, 3° comma del Regolamento Europeo, la valutazione d’impatto è obbligatoria in presenza di: a) una valutazione sistematica e globale di aspetti personali relativi a persone fisiche, basata su un trattamento automatizzato; b) un trattamento, su larga scala, di categorie particolari di dati personali o di dati relativi a condanne penali e a reati; o c) una sorveglianza sistematica su larga scala di una zona accessibile al pubblico)

- il livello di formazione del personale aziendale, essendo più che mai valida la considerazione che la sicurezza di un sistema equivale a quella del suo anello più debole. Quale livello di sicurezza potreste mai garantire se la vostra azienda è quasi “impenetrabile” da un punto di vista tecnico ma un vostro dipendente offre un accesso inconsapevole alla rete interna ad un hacker ?

La nostra società è in grado di rispondere a tutti i punti sopra elencati anche se in questa sezione del nostro sito ci dedichiamo principalmente alla valutazione dei Rischi Informatici e alla redazione della Policy sulla Sicurezza Informatica.

INTRODUZIONE ALL’ANALISI DEI RISCHI INFORMATICI

- I programmi utilizzati per l’Analisi dei Rischi non costituiscono alcun pericolo per la rete informatica aziendale e vengono attentamente scansionati alla ricerca di virus prima del loro utilizzo. Tali programmi non richiedono alcuna installazione sulle macchine dei dipendenti e possono essere avviati tramite chiavetta usb su ogni postazione, oppure richiamati da una cartella di rete condivisa che deve essere accessibile da tutte le postazioni aziendali ( modalità consigliata).

- La tipologia degli strumenti di controllo impiegati è uso che sia presentata prima alle rappresentanze sindacali (*), se esistenti, anche se ogni cosa viene effettuata nel rispetto dei principi di tutela della persona, delle norme poste a tutela della libertà e dignità dei lavoratore, contenute nella L. n. 300/1970 (Statuto dei lavoratori), ed alla successiva normativa in tema di Protezione dei dati personali (D.Lgs. 196/2003) (2bis). In merito all’ex articolo 4 dello statuto dei lavori, che ora si può leggere come n. 4/2011, si conferma che non viene perseguito alcun illecito relativo ai controlli a distanza poiché i programmi non vengono installati ma fatti eseguire una sola volta sulla macchina ospite.

(*) Si sottolinea che l’azienda avrebbe comunque la facoltà di effettuare l’analisi se è stato concesso ai dipendenti aziendali di avere i diritti di amministratore nelle loro postazioni, diritti che permettono loro l’installazione o la disinstallazione di programmi senza conferme da parte dei responsabili.

- E’ gradito l’accompagnamento durante l’analisi da parte di un vostro responsabile, per raccogliere la firma di ogni dipendente sul modulo preposto ( con orario di inizio e termine dell’analisi ), prima di procedere con l’analisi del suo computer, e per rassicurare ulteriormente i lavoratori sul fatto che non vengono in alcun modo raccolti o visionati file personali, in osservanza dell’art. 29 della direttiva 95/46/CE del parlamento europeo sulla protezione dei dati personali e delle considerazioni ai punti 4,15,22,26,85,87 del REGOLAMENTO EUROPEO (UE) 2016/679. Si aggiunga che la finalità delll’analisi dei rischi non richiede l’identificazione dell’interessato ma viene svolta su dati statistici globali e per tale motivo come previsto dall’articolo 11 del GDPR il titolare del trattamento non è obbligato a conservare, acquisire o trattare ulteriori informazioni per identificare l’interessato al solo fine di rispettare il presente regolamento.

- Facendo effettuare tale analisi l’azienda opera in accordo all’articolo 2087 del codice civile per l’adempimento degli obblighi in materia di sicurezza sul lavoro. La norma testualmente dispone che: “l’imprenditore è tenuto ad adottare nell’esercizio dell’impresa le misure che, secondo la particolarità del lavoro, l’esperienza e la tecnica, sono necessarie a tutelare l’integrità fisica e la personalità morale dei prestatori di lavoro”. Si tratta di una norma la cui inosservanza determina casi di responsabilità civile e che impone un continuo aggiornamento degli strumenti di prevenzione secondo quanto il progresso tecnico suggerisce in materia. La giurisprudenza è infatti unanime nell’individuare l’obbligo di tutela delle condizioni di lavoro anche da agenti esterni (Ex multis Cass. 5002/90).

- Grazie all’analisi dei rischi l’azienda potrà verificare l’eventuale abuso da parte dei dipendenti degli strumenti informatici a loro affidati per lo svolgimento delle loro mansioni, nell’opera di non esporsi al rischio di un coinvolgimento civile e penale in caso di illeciti nei confronti di terzi. L’utilizzo improprio degli strumenti telematici espone ciascuna azienda al pericolo di accessi abusivi da parte di hacker ( Art. 615 bis c.p.), di diffusione di Virus ( Art. 615 quater c.p.), con conseguente rischio di perdita o modificazione dei dati e di trasmissione di notizie riservate. Il controllo del datore di lavoro, effettuato tramite l’analisi dei rischi informatici tende, quindi, ad evitare tale coinvolgimento.

- L’analisi dei rischi informatici è da considerarsi un valore aggiunto per la tutela della salute dei lavori, sia essa legata allo stress lavorativo dovuto all’utilizzo di macchine non idonee al carico di lavoro, sia essa legata alla loro salute fisica. In merito al primo fattore, è possibile evidenziare criticità singole (macchine con memoria insufficiente e spazio quasi esaurito) per le quali si auspica un intervento a breve termine ; per il secondo fattore è possibile escludere anomalie hardware come quelle nelle schede grafiche dei computer aziendali che pregiudicano lo stato dei monitor o del pc, in osservanza alle norme previste dal Decreto Legislativo 81/08 che coinvolgono anche le attività che prevedono l’uso di attrezzature munite di videoterminali. Nello specifico, l’articolo 172 e l’articolo 173 forniscono indicazioni sul campo di applicazione e sulle definizioni utilizzate all’interno del decreto, che prevedono di prestare molta attenzione a elementi come la cattiva visualizzazione di singoli caratteri, frasi o di intere porzioni di testo o elementi come lo sfarfallio dei caratteri e dello sfondo, soprattutto con gli schermi di vecchia generazione ;

- Grazie all’analisi dei rischi il titolare del trattamento o il responsabile del trattamento è in grado di valutare i rischi inerenti al trattamento e attuare misure per limitare tali rischi come richiesto dal REGOLAMENTO (UE) 2016/679 (cosiderazione al punto 83), nel quale si aggiunge che nella valutazione del rischio per la sicurezza dei dati è opportuno tenere in considerazione i rischi presentati dal trattamento dei dati personali, come la distruzione accidentale o illegale, la perdita, la modifica, la rivelazione o l’accesso non autorizzati a dati personali trasmessi, conservati o comunque elaborati, che potrebbero cagionare in particolare un danno fisico, materiale o immateriale.

- Infine, come si evince dal REGOLAMENTO (UE) 2016/679 ( considerazioni al punto 90 ) è opportuno che il titolare del trattamento effettui una valutazione d’impatto sulla protezione dei dati prima del trattamento, (valutazione che l’analisi dei rischi garantisce), per valutare la particolare probabilità e gravità del rischio, tenuto conto della natura, dell’ambito di applicazione, del contesto e delle finalità del trattamento e delle fonti di rischio. La valutazione di impatto dovrebbe vertere, in particolare, anche sulle misure, sulle garanzie e sui meccanismi previsti per attenuare tale rischio assicurando la protezione dei dati personali e dimostrando la conformità al presente regolamento.

Analisi dei rischi e direttive sulla Privacy REGOLAMENTO (UE) 2016/679 DEL PARLAMENTO EUROPEO ( GDPR )

Il regolamento generale sulla protezione dei dati (General Data Protection Regulation – Regolamento UE 2016/679), cui devono sottostare le aziende che operano nell’UE, considera molteplici aspetti relativi al trattamento dei dati, noi ne riportiamo solo alcuni strettamente collegati all’analisi dei rischi informatici :

– (Motivo 42 ) Per i trattamenti basati sul consenso dell’interessato, il titolare del trattamento dovrebbe essere in grado di dimostrare che l’interessato ha acconsentito al trattamento. In particolare, nel contesto di una dichiarazione scritta relativa a un’altra questione dovrebbero esistere garanzie che assicurino che l’interessato sia consapevole del fatto di esprimere un consenso e della misura in cui ciò avviene. In conformità della direttiva 93/13/CEE del Consiglio (10) è opportuno prevedere una dichiarazione di consenso predisposta dal titolare del trattamento in una forma comprensibile e facilmente accessibile, che usi un linguaggio semplice e chiaro e non contenga clausole abusive. Ai fini di un consenso informato, l’interessato dovrebbe essere posto a conoscenza almeno dell’identità del titolare del trattamento e delle finalità del trattamento cui sono destinati i dati personali. Il consenso non dovrebbe essere considerato liberamente espresso se l’interessato non è in grado di operare una scelta autenticamente libera o è nell’impossibilità di rifiutare o revocare il consenso senza subire pregiudizio.

– (Motivo 49) Costituisce legittimo interesse del titolare del trattamento interessato trattare dati personali relativi al traffico, in misura strettamente necessaria e proporzionata per garantire la sicurezza delle reti e dell’informazione, vale a dire la capacità di una rete o di un sistema d’informazione di resistere, a un dato livello di sicurezza, a eventi imprevisti o atti illeciti o dolosi che compromettano la disponibilità, l’autenticità, l’integrità e la riservatezza dei dati personali conservati o trasmessi e la sicurezza dei relativi servizi offerti o resi accessibili tramite tali reti e sistemi da autorità pubbliche, organismi di intervento in caso di emergenza informatica (CERT), gruppi di intervento per la sicurezza informatica in caso di incidente (CSIRT), fornitori di reti e servizi di comunicazione elettronica e fornitori di tecnologie e servizi di sicurezza. Ciò potrebbe, ad esempio, includere misure atte a impedire l’accesso non autorizzato a reti di comunicazioni elettroniche e la diffusione di codici maligni, e a porre termine agli attacchi da «blocco di servizio» e ai danni ai sistemi informatici e di comunicazione elettronica

– ( Motivo 61 ) L’interessato dovrebbe ricevere le informazioni relative al trattamento di dati personali che lo riguardano al momento della raccolta presso l’interessato o, se i dati sono ottenuti da altra fonte, entro un termine ragionevole, in funzione delle circostanze del caso. Se i dati personali possono essere legittimamente comunicati a un altro destinatario, l’interessato dovrebbe esserne informato nel momento in cui il destinatario riceve la prima comunicazione dei dati personali. Il titolare del trattamento, qualora intenda trattare i dati personali per una finalità diversa da quella per cui essi sono stati raccolti, dovrebbe fornire all’interessato, prima di tale ulteriore trattamento, informazioni in merito a tale finalità diversa e altre informazioni necessarie. Qualora non sia possibile comunicare all’interessato l’origine dei dati personali, perché sono state utilizzate varie fonti, dovrebbe essere fornita un’informazione di carattere generale.

– (Motivo 83) Per mantenere la sicurezza e prevenire trattamenti in violazione al presente regolamento, il titolare del trattamento o il responsabile del trattamento dovrebbe valutare i rischi inerenti al trattamento e attuare misure per limitare tali rischi, quali la cifratura. Tali misure dovrebbero assicurare un adeguato livello di sicurezza, inclusa la riservatezza, tenuto conto dello stato dell’arte e dei costi di attuazione rispetto ai rischi che presentano i trattamenti e alla natura dei dati personali da proteggere. Nella valutazione del rischio per la sicurezza dei dati è opportuno tenere in considerazione i rischi presentati dal trattamento dei dati personali, come la distruzione accidentale o illegale, la perdita, la modifica, la rivelazione o l’accesso non autorizzati a dati personali trasmessi, conservati o comunque elaborati, che potrebbero cagionare in particolare un danno fisico, materiale o immateriale.

– (Motivo 87 ) È opportuno verificare se siano state messe in atto tutte le misure tecnologiche e organizzative adeguate di protezione per stabilire immediatamente se c’è stata violazione dei dati personali e informare tempestivamente l’autorità di controllo e l’interessato. È opportuno stabilire il fatto che la notifica sia stata trasmessa senza ingiustificato ritardo, tenendo conto in particolare della natura e della gravità della violazione dei dati personali e delle sue conseguenze e effetti negativi per l’interessato. Siffatta notifica può dar luogo a un intervento dell’autorità di controllo nell’ambito dei suoi compiti e poteri previsti dal presente regolamento.

– (Motivo 89 e 90) La direttiva 95/46/CE ha introdotto un obbligo generale di notificare alle autorità di controllo il trattamento dei dati personali. Mentre tale obbligo comporta oneri amministrativi e finanziari, non ha sempre contribuito a migliorare la protezione dei dati personali. È pertanto opportuno abolire tali obblighi generali e indiscriminati di notifica e sostituirli con meccanismi e procedure efficaci che si concentrino piuttosto su quei tipi di trattamenti che potenzialmente presentano un rischio elevato per i diritti e le libertà delle persone fisiche, per loro natura, ambito di applicazione, contesto e finalità. Tali tipi di trattamenti includono, in particolare, quelli che comportano l’utilizzo di nuove tecnologie o quelli che sono di nuovo tipo e in relazione ai quali il titolare del trattamento non ha ancora effettuato una valutazione d’impatto sulla protezione dei dati, o la valutazione d’impatto sulla protezione dei dati si riveli necessaria alla luce del tempo trascorso dal trattamento iniziale. In tali casi, è opportuno che il titolare del trattamento effettui una valutazione d’impatto sulla protezione dei dati prima del trattamento, per valutare la particolare probabilità e gravità del rischio, tenuto conto della natura, dell’ambito di applicazione, del contesto e delle finalità del trattamento e delle fonti di rischio. La valutazione di impatto dovrebbe vertere, in particolare, anche sulle misure, sulle garanzie e sui meccanismi previsti per attenuare tale rischio assicurando la protezione dei dati personali e dimostrando la conformità al presente regolamento.

– ( Motivo 146 ) Il titolare del trattamento o il responsabile del trattamento dovrebbe risarcire i danni cagionati a una persona da un trattamento non conforme al presente regolamento ma dovrebbe essere esonerato da tale responsabilità se dimostra che l’evento dannoso non gli è in alcun modo imputabile

ESEGUI UN TEST PRELIMINARE ONLINE e VERIFICA SUBITO IL LIVELLO DI SICUREZZA DELLA TUA ATTIVITA’ / AZIENDA :

L’analisi dei Rischi informatici in Azienda è volta a evidenziare i seguenti fattori di rischio :

- 1) FATTORI DI RISCHIO “ARRESTO DEL LAVORO PER ANOMALIE MACCHINA“

- 2) FATTORI DI RISCHIO “PERDITA DATI / RIPRISTINO VELOCE DELLA MACCHINA“

- 3) FATTORI DI RISCHIO PER “INSTALLAZIONI DI SOFTWARE NON AUTORIZZATI“

- 4) FATTORI DI RISCHIO “RIVELAZIONE DI INFORMAZIONI AZIENDALI ALL’ESTERNO“

- 5) FATTORI DI RISCHIO PER LA “PRESENZA DI DATI NON AUTORIZZATI O OCCULTAMENTO DI DATI AZIENDALI“

- 6) FATTORI DI RISCHIO “CONTAMINAZIONE VIRUS E MALWARE e PERICOLI PER BROWSER DI NAVIGAZIONE OBSOLETI“

- 7) FATTORI DI RISCHIO “LEGATI ALLA SCARSA PRODUTTIVITA’“

- 8) FATTORI DI RISCHIO “LEGATI ALL’ACCESSO NON AUTORIZZATO AI DATI UTENTE“

- 9) FATTORI DI RISCHIO “LEGATI ALLA PRIVACY, ALLA SICUREZZA ACCESSI e ALLA FORMAZIONE PERIODICA“

FATTORI DI RISCHIO “ARRESTO DEL LAVORO PER ANOMALIE MACCHINA”

Verificare il corretto funzionamento del parco macchine aziendale è un elemento fondamentale per assicurare continuità al vostro lavoro.

A seguito della nostra analisi tecnica per il riscontro di anomalie informatiche nei computer aziendali saremo in grado di identificare :

a) se tutti i computer analizzati sono liberi da virus ;

b) se vi sono problemi hardware, software o delle periferiche ;

c) se i sistemi antivirus installati sono stati efficienti nel rimuovere i problemi riscontrati. La presenza di chiavi di registro aggiunte da virus o malware, non rimosse dai software anti-contaminazione poco efficaci costituiscono un problema per la stabilità della macchina e generano rallentamenti evidenti nella sua velocità ;

d) se vi sono stati degli arresti o chiusure anomale di programmi che pregiudicano il buon funzionamento del pc o del mac ;

e) una lista delle criticità singole per le quali operare subito provvedimenti. Vi forniremo un elenco dettagliato dei computer per i quali è necessario apportare modifiche hardware

A fronte dei dati che emergeranno, se richiesto, potremo redigere anche i documenti atti a REGOLARE LE PROCEDURE INTERNE ( lista dei programmi autorizzati da installare nei computer desktop e portatili, tipologie di analisi da compiere regolarmente, corrette procedure per la rimozione dei virus, utilizzo della rete wifi per i dispositivi mobili, manale da consegnare al dipendente con tutte le norme da osservare ed i comportamenti corretti per l’uso della sua postazione computer … ). Sarà inoltre possibile stabilire un piano di controllo aggiornamento software costante in azienda, tramite programmi che girano sulla rete interna senza richiedere una successiva consultazione postazione per postazione ( lan inventory scanner ).

FATTORI DI RISCHIO “PERDITA DATI / RIPRISTINO VELOCE DELLA MACCHINA”

Verificheremo se in azienda esistono delle procedure di ripristino dati, sia lato server che lato client sulle singole macchine collegate in rete. Attuare un buon piano di “disaster recovery” significa poter ripristinare i dati aziendali in tempi molto più brevi e fornire così continuità ai vostri servizi.

A seguito della nostra analisi saremo in grado di evidenziare :

a) se il sistema di backup è attivo e se il suo funzionamento è correttamente impostato.

b) se esiste un partizione di “recovery drive” e se è effettivamente possibile il ripristino

Qualora in Azienda non vi fosse ancora un sistema di ” backup storage” come richiesto dalla Legge sulla Privacy ( in caso di rottura di un computer, la macchina sostitutiva con i dati di backup dovranno essere ripristinati in tempi brevi, in osservanza agli obblighi del datore di lavoro di adottare tutte le misure idonee a prevenire rischi di distruzione o perdita, anche accidentale dei dati secondo l’art.31 d.lgs.196/2003 ) saremo in grado di offrirvi un sistema di disaster recovery veloce, flessibile e affidabile. Garantiamo la protezione dei vostri dati e la migrazione di sistema per gli ambienti windows. Vi permettiamo di effettuare il backup di tutto quello che si trova in un ambiente windows sia esso fisico o virtuale e di ripristinarlo in qualsiasi altro ambiente (in altri tipi di hypervisor, in ambienti fisici da virtuali o viceversa o nel cloud), indipendentemente dall’hardware della macchina di destinazione.

Vi proponiamo diverse soluzioni di backup dei dati, dalla piccola alla grande azienda :

– BACKUP PER LA PICCOLA ATTIVITA’ SENZA SERVER

– BACKUP PER LA MEDIA ATTIVITA’ o AZIENDA CON O SENZA UN SERVER

– BACKUP PER LA GRANDE AZIENDA

– BACKUP PER OGNI TIPO DI ATTIVITA’ DEPOSITANDO I DATI SU INTERNET

FATTORI DI RISCHIO PER “INSTALLAZIONI SOFTWARE NON AUTORIZZATE”

Effettueremo un’analisi degli account utente per ogni macchina e stabiliremo quali diritti sono stati attribuiti all’utente. E’ buona norma non assegnare diritti di amministratore agli utenti, poichè questa disattenzione permetterebbe loro di installare qualsiasi software senza alcuna autorizzazione.

Eseguiremo un test per verificare il grado di sicurezza della postazione per controllare che il dipendente non possa eseguire programmi stand-alone che non richiedono installazioni, ma che possono influenzare comunque il rendimento della macchina, ridurre le risorse di rete, violare codici e comportamenti o contravvenire alle normative vigenti.

Controlleremo che non siano possibili la riproduzione o la duplicazione di programmi informatici aziendali ai sensi delle Legge n.128 del 21.05.2004

FATTORI DI RISCHIO “RIVELAZIONE DI INFORMAZIONI AZIENDALI ALL’ESTERNO”

Le nuove tecnologie garantiscono un veloce scambio di informazioni su supporti di ogni genere. L’uscita di informazioni sensibili o riservate dalle aziende è un fenomeno in crescita per il quale occorre prendere dei provvedimenti.

Controlleremo lo stato di sicurezza della vostra azienda relativamente :

a) all’uso dei cdrom / dvdrom e presenza di software di masterizzazione installati sulle macchine o comunque avviabili, come file eseguibili stand-alone, anche senza installazione autorizzata.

b) all’utilizzo dei device USB. Se richiesto possiamo fornirivi soluzioni avanzate per proteggere tutti i dispositivi usb aziendali con sistemi di criptazione dei dati e password di accesso che rendono inutilizzabili i device usb su computer esterni, non aziendali. Durante l’analisi vi potremo fornire anche informazioni su quali dispositivi usb sono stati inseriti nelle varie macchine e incrociando i dati evidenziare il passaggio di dati tra utenti con una lista che vi fornirà non solo il modello del dispositivo ma anche il numero di serie e la data completa di orario nel quale è stato utilizzato per l’ultima volta su ogni computer.

c) all’utilizzo di sistemi di archiviazione online di dati. I dipendenti a vostra insaputa potrebbero utilizzare servizi di scambio files o archiviazione files online su spazi personali, che metterebbero in serio pericolo la vostra azienda. Qualsiasi dato aziendale così condiviso potrebbe : essere visibile pubblicamente, violare le leggi sulla privacy, costituire un pretesto da parte del dipendente per rivendicare sui documenti archiviati eventuali proprietà intellettuali sui progetti o beni aziendali essendo questi files nel suo spazio privato online, violare contratti commerciali, violare clausole di riservatezza.

d) all’utilizzo di sistemi di connessione da remoto. Esistono oggi decine di sistemi o applicazioni anche per smartphone che permettono la connessione da remoto e la condivisione di files da remoto. Il vostro dipendente potrebbe connettersi alla sua postazione desktop anche senza vpn e prelevare importanti informazioni aziendali protette.

e) all’utilizzo dei dispositivi di stampa tecnologici ( Scheda di interfaccia di rete : qualsiasi dispositivo presente in rete può costituire un punto di ingresso ; Bios Firmware : attacchi che possono infettare altri dispositivi nella rete ; Disco rigido : i dati sensibili possono essere alterati o rubati ; Gestione : mancanza di visibilità per i controlli ; Pannello di controllo : un utilizzo improprio da parte del personale può disabilitare i dispositivi ; Vassoio di Alimentazione : i supporti speciali possono essere rubati ; Vassoi di Uscita : è possibile accedere ai file dei documenti riservati che quindi possono essere divulgati o utilizzati in modo improprio )

FATTORI DI RISCHIO PER LA “PRESENZA DI DATI NON AUTORIZZATI O OCCULTAMENTO DI DATI AZIENDALI”

I computer aziendali delle marche più prestigiose come HP, Compaq, Sony vengono sempre più spesso forniti di software in bundle, ovvero software già preinstallato con sistemi di criptazione dati che permettono all’utente administrator della macchina di rendere impenetrabile l’accesso alle informazioni contenute nel suo computer. Eventuali attivazioni di queste modalità da parte dall’utente ( che agisce in autonomia per il fatto che gli è stato lasciato diritto di administrator), oltre a non permettere l’accesso ai dati da parte dell’IT costituisce un problema nell’eventualità di controversie legali poichè l’accesso ai files personali dell’utente, in sede penale, viene richiesto dal giudice. Questo non significa che i sistemi di criptazione non debbano essere attivati in azienda. Al contrario sono fondamentali per preservare la segretezza delle informazioni ma devono essere gestiti solo ed esclusivamente dal reparto IT aziendale, e ne consegue l’importanza della formazione da fornire agli utilizzatori.

Come affrontato nel punto precedente 4) al comma c) per evitare occultamento delle informazioni aziendali occorre sempre verificare che non siano presenti nelle macchine aziendali sistemi di archiviazione esterni online non autorizzati.

FATTORI DI RISCHIO “CONTAMINAZIONE VIRUS E MALWARE e PERICOLI PER BROWSER DI NAVIGAZIONE OBSOLETI”

Esistono diversi fattori che portano alla contaminazione di un computer e la presenza di un buon antivirus non è sufficiente per ritenersi sicuri.

Nella nostra analisi :

a) verificheremo che il programma antivirus da voi scelto sia efficace nella individuazione di virus e malware.

b) Analizzeremo i files di log dell’antivirus alla ricerca delle ultime rilevazioni

c) controlleremo che l’aggiornamento delle firme antivirus venga eseguito con regolarità

d) analizzeremo tutti i programmi utilizzati per la navigazione online e le loro impostazioni alla ricerca di eventuali mancanze o “buchi di sicurezza”.

e) controlleremo le impostazioni di connessione protetta per la sicurezza delle transazioni bancarie effettuate dalla vostra azienda

FATTORI DI RISCHIO “LEGATI ALLA SCARSA PRODUTTIVITA’”

Viviamo nell’epoca dei Social Network ed il tempo a loro dedicato può costituire un problema per la produttività aziendale.

Nella nostra analisi verificheremo che gli utenti non abbiamo installato, senza autorizzazioni, programmi di connessione ai social network, alle chat, per le chiamate tramite internet, per utilizzare sistemi di condivisione files e scaricamento di films.

L’utilizzo in particolare dei programmi di condivisione files e scaricamento di films riducono notevolmente le risorse aziendali, diminuendo l’ampiezza di banda e abbassando così la velocità di navigazione e l’accesso ad internet di tutta l’azienda.

E’ risaputo che la presenza di un Proxy Server risulta fondamentale per regolare il traffico internet e fare il caching delle pagine, ma nonostante sia presente in quasi tutte le realtà aziendali più grandi, la sua configurazione è errata nel 75% dei casi.

FATTORI DI RISCHIO “LEGATI ALL’ACCESSO NON AUTORIZZATO AI DATI UTENTE”

Relativamente all’analisi dei fattori di rischio legati all’accesso non autorizzato ai dati dell’utente verificheremo che :

a) siano attive le policy di sicurezza aziendale relativamente all’utilizzo delle password.

b) siano attivi gli screen saver e impostate le loro password per proteggere le postazioni durante le assenze dell’utente.

c) sia rispettato il tempo del cambio delle password di dominio sia per gli account utente che administrator

d) siano configurati correttamente wlan e i dispositivi wifi associati.

e) in caso di furto dei computer portatili aziendali, dei dispositivi mobili o dei device usb, sia presente un sistema di protezione che impedisca l’accesso ai dati aziendali, a persone che non siano i vostri dipendenti.

9) FATTORI DI RISCHIO “LEGATI ALLA PRIVACY, ALLA SICUREZZA ACCESSI e ALLA FORMAZIONE PERIODICA”

Le domande che vi porremo e approfondiremo sono le seguenti :

a) In azienda viene osservata la policy sulla privacy ed in particolare se vengono trattati dati sensibili è stata fatta la comunicazione (Notifica) al Garante della Privacy relativa al trattamento dei dati ?

b) I sistemi di video sorveglianza o di monitoraggio dei dispositivi/mezzi aziendali, se sono presenti, osservano tutte le norme in materia e tutelano correttamente la privacy delle persone coinvolte ?

c) E’ presente in azienda un inventario di tutte le banche dati gestite da un utente? Le ricordiamo che occorre conoscere ai fini della policy sulla privacy la tipologia/finalità/definizione del trattamento (individuazione dei dati trattati, come vengono gestiti e perché)

d) Esiste una restrizione fisica per l’accesso ai locali ove sono contenuti i dati della direzione aziendale o del server aziendale (porta chiusa a chiave, badge magnetico, etc.) ?

e) L’azienda sta portando avanti una formazione periodica agli incaricati del trattamento dei dati in tema di Privacy e Sicurezza Informatica ? (la legge prevede una formazione obbligatoria e periodica)

f) E’ stata fatta una formazione completa ai dipendenti per l’introduzione della Policy sulla Sicurezza Informatica in azienda ?

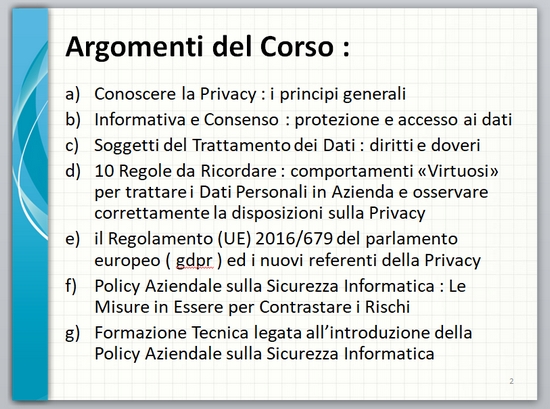

La nostra società vi offre un pacchetto completo di formazione che accompagna l’entrata in vigore della policy sulla sicurezza informatica in azienda. ( segue una slide di introduzione )

Come si struttura il servizio di Analisi dei Rischi

1.Il servizio di Analisi dei Rischi Informatici si struttura in base alle dimensioni aziendali. Per piccole realtà, fino a 10 dipendenti, è possibile richiedere un’analisi da remoto. Per realtà più grandi è necessaria una visita in loco. A titolo di esempio, per un’azienda di 200 persone occorre prevedere due giornate di analisi, raccogliendo i dati da un campione rappresentativo di ogni reparto, per un totale di 50 postazioni.

- L’utilizzo degli strumenti di controllo selezionati viene effettuato nel rispetto dei principi di tutela della persona, delle norme poste a tutela della libertà e dignità dei lavoratore, contenute nella L. n. 300/1970 (Statuto dei lavoratori), ed alla successiva normativa in tema di Protezione dei dati personali (D.Lgs. 196/2003) (2bis) nel pieno rispetto del principio della indispensabilità art. 26, 4°comma lett. C del codice della Privacy. In merito all’ex articolo 4 dello statuto dei lavori, che ora si può leggere come n. 4/2011, si conferma che non verrà perseguito alcun illecito relativo ai controlli a distanza essendo l’analisi effettuata personalmente per ogni postazione e solo sul posto in presenza del lavoratore. Inoltre rientra tra i poteri dell’imprenditore adottare tutte le misure cautelative per garantire le esigenze di produttività in osservanza degli artt. 2086 e 2104, i quali attribuiscono rispettivamente all’imprenditore, la direzione e gerarchia dell’impresa e il potere di verifica sull’obbligo di diligenza in base alla natura della prestazione eseguita dal prestatore di lavoro; dell’articolo 2105, sempre del codice civile ove si legge che il prestatore di lavoro non deve trattare affari, per conto proprio o di terzi, in concorrenza con l’imprenditore, né divulgare notizie attinenti all’organizzazione e ai metodi di produzione dell’impresa, o farne uso in modo da poter recare ad essa pregiudizio; degli artt. 2104 e 1176 c.c. che impongono al lavoratore di eseguire la prestazione – anche in assenza di direttive del datore di lavoro – secondo la particolare qualità dell’attività dovuta, risultante della mansioni e dai profili professionali che la definiscono, e di osservare, altresì, tutti quei comportamenti accessori e quelle cautele che si rendano necessarie ad assicurare una gestione professionalmente corretta.

- Verrà data disposizione all’azienda di informare i rappresentanti sindacali o i lavoratori, circa la natura dell’analisi che verrà compiuta, prima del nostro arrivo.

- Prima di ogni analisi, un vostro responsabile IT, che ci accompagnerà tutto il tempo, rispiegherà anche verbalmente in maniera coincisa ad ognuna delle persone incontrate, le finalità del controllo informatico, in osservanza dell’art. 29 della direttiva 95/46/CE del parlamento europeo sulla protezione dei dati personali, rassicurando ogni dipendente sul fatto che non verranno in alcun modo raccolti o visionati file personali. A maggiore garanzia di quanto dichiarato verrà fatto firmare, ad ogni utente, un modulo da noi preparato nel quale sarà indicato lo scopo dell’analisi e l’orario di termine di ogni analisi. Si precisa inoltre che verrà data la possibilità ad ogni utente di avere una copia del modulo con la sua firma autografa.

- L’azienda facendo effettuare tale analisi opera in accordo all’articolo 2087 del codice civile per l’adempimento degli obblighi in materia di sicurezza sul lavoro. La norma testualmente dispone che: “l’imprenditore è tenuto ad adottare nell’esercizio dell’impresa le misure che, secondo la particolarità del lavoro, l’esperienza e la tecnica, sono necessarie a tutelare l’integrità fisica e la personalità morale dei prestatori di lavoro”. Si tratta di una norma la cui inosservanza determina casi di responsabilità civile e che impone un continuo aggiornamento degli strumenti di prevenzione secondo quanto il progresso tecnico suggerisce in materia. La giurisprudenza è infatti unanime nell’individuare l’obbligo di tutela delle condizioni di lavoro anche da agenti esterni (Ex multis Cass. 5002/90).

- Il datore di lavoro ha il diritto di controllare (direttamente o attraverso la propria struttura informatica) l’effettivo adempimento della prestazione lavorativa ed il corretto utilizzo degli strumenti di lavoro (cfr. provv. del Garante del 1° marzo 2007 “Lavoro: le linee guida del Garante per posta elettronica e internet” pubblicate in G. U. n. 58 del 10 marzo 2007 e artt. 2086, 2087 e 2104 cod. civ. ).

- Questa analisi permette di verificare l’esistenza in azienda di un buon piano di disaster recovey. In caso di rottura di un computer, la macchina sostitutiva con i dati di backup dovranno essere ripristinati in tempi brevi, in osservanza agli obblighi del datore di lavoro di adottare tutte le misure idonee a prevenire rischi di distruzione o perdita, anche accidentale dei dati secondo l’art.31 d.lgs.196/2003.

- L’Azienda con questa analisi potrà verificare l’eventuale abuso da parte dei dipendenti degli strumenti informatici a loro affidati per lo svolgimento delle loro mansioni, nell’opera di non esporsi al rischio di un coinvolgimento civile e penale in caso di illeciti nei confronti di terzi. L’utilizzo improprio degli strumenti telematici espone ciascuna azienda al pericolo di accessi abusivi da parte di hacker ( Art. 615 bis c.p.), di diffusione di Virus ( Art. 615 quater c.p.), con conseguente rischio di perdita o modificazione dei dati e di trasmissione di notizie riservate. Il controllo del datore di lavoro, effettuato tramite l’analisi dei rischi informatici tende, quindi, ad evitare tale coinvolgimento.

- L’analisi dei rischi informatici è da considerarsi un valore aggiunto per la tutela della salute dei lavori, sia essa legata allo stress lavorativo dovuto all’utilizzo di macchine non idonee al carico di lavoro, sia essa legata alla loro salute fisica. In merito al primo fattore, sarà possibile evidenziare criticità singole ( macchine con memoria insufficiente e spazio quasi esaurito) per le quali si auspica un intervento a breve termine ; per il secondo fattore sarà possibile escludere anomalie nelle schede grafiche dei computer aziendali che pregiudicano lo stato dei monitor, in osservanza alle norme previste dal Decreto Legislativo 81/08 che coinvolgono anche le attività che prevedono l’uso di attrezzature munite di videoterminali. Nello specifico, l’articolo 172 e l’articolo 173 forniscono indicazioni sul campo di applicazione e sulle definizioni utilizzate all’interno del decreto, che prevedono di prestare molta attenzione da parte del datore di lavoro a elementi come la cattiva visualizzazione di singoli caratteri, frasi o di intere porzioni di testo o elementi come lo sfarfallio dei caratteri e dello sfondo, soprattutto con gli schermi di vecchia generazione, che possono causare dei problemi alla salute dei lavoratori, problemi per i quali potrebbe essere ritenuto responsabile e punibile ai termini di legge.

Il costo dell’Analisi è correlato al numero di postazioni da analizzare.

Richiedeteci subito un preventivo gratuito [ click qui ]

Assolutamente NO. I programmi utilizzati per l’Analisi dei Rischi non costituiscono alcun pericolo per la rete informatica aziendale e vengono attentamente scansionati alla ricerca di virus prima del loro utilizzo, sia dalla nostra società, prima del nostro arrivo, sia dall’IT della vostra azienda il giorno stesso. Programmi che verranno eseguiti direttamente da una cartella protetta del vostro server aziendale ( se disponibile) oppure da una chiavetta usb. Si precisa inoltre che i programmi utilizzati per l’analisi non richiedono alcuna installazione sulle macchine dei dipendenti. Tali programmi, il cui elenco vi sarà fornito, verranno comunque presentati de visu al vostro responsabile IT.

Assolutamente Si. Il datore di lavoro ha il diritto di controllare (direttamente o attraverso la propria struttura informatica) l’effettivo adempimento della prestazione lavorativa ed il corretto utilizzo degli strumenti di lavoro (cfr. provv. del Garante del 1° marzo 2007 “Lavoro: le linee guida del Garante per posta elettronica e internet” pubblicate in G. U. n. 58 del 10 marzo 2007 e artt. 2086, 2087 e 2104 cod. civ. ).

Assolutamente Si. L’azienda facendo effettuare tale analisi opera in accordo all’articolo 2087 del codice civile per l’adempimento degli obblighi in materia di sicurezza sul lavoro. La norma testualmente dispone che: “l’imprenditore è tenuto ad adottare nell’esercizio dell’impresa le misure che, secondo la particolarità del lavoro, l’esperienza e la tecnica, sono necessarie a tutelare l’integrità fisica e la personalità morale dei prestatori di lavoro? Si tratta di una norma la cui inosservanza determina casi di responsabilità civile e che impone un continuo aggiornamento degli strumenti di prevenzione secondo quanto il progresso tecnico suggerisce in materia. La giurisprudenza è infatti unanime nell’individuare l’obbligo di tutela delle condizioni di lavoro anche da agenti esterni (Ex multis Cass. 5002/90).

Assolutamente Si. In caso di rottura di un computer, la macchina sostitutiva con i dati di backup dovranno essere ripristinati in tempi brevi, in osservanza agli obblighi del datore di lavoro di adottare tutte le misure idonee a prevenire rischi di distruzione o perdita, anche accidentale dei dati secondo l’art.31 d.lgs.196/2003.

Lo confermiamo.

A seguito dell’entrata in vigore del decreto Legge 14/08/2013 n. 93, le imprese rischiano sanzioni pecuniarie da 25.800 a 774.500 euro se il soggetto in posizione apicale o un dipendente di una società trattano dati senza il consenso (ricorrendo gli altri elementi previsti dall’articolo 167 del codice della privacy). A pagare sarà quindi anche la società oltre alla persona fisica.

Lo stesso vale per l’ipotesi in cui si siano inviate al garante notificazioni inveritiere o informazioni false, così come nel caso si sia omesso di osservare provvedimenti del garante: a pagare è sia la persona fisica autore dell’illecito sia l’ente cui la stessa appartiene.

Con l’articolo 9 del DL 93/2013 viene prevista inoltre un nuova aggravante del delitto di frode informatica (640–ter del codice penale) nel caso venga commesso con sostituzione dell’identità digitale in danno di uno o più soggetti, con pene che vanno da due a sei anni di reclusione e sanzioni da 600 a 3.000 euro. La ratio della norma, per la Corte suprema, è l’ampliamento della tutela dell’identità digitale per aumentare la fiducia dei cittadini nell’utilizzazione dei servizi online e porre un argine al fenomeno delle frodi realizzate mediante il furto di identità. La medesima norma prevede, come abbiamo già citato, che sia i reati di frode informatica che quelli in materia di violazione della privacy previsti dal decreto legislativo 196/2003 (trattamento illecito dei dati, falsità nelle dichiarazioni al Garante e inosservanza dei provvedimenti del Garante) siano ricompresi tra quelli sanzionati non solo a livello personale ma anche a livello aziendale come previsto nel decreto legislativo 231/2001 sulla responsabilità degli enti .

Le imprese devono rinnovare i modelli organizzativi, redigere protocolli interni atti a prevenire illeciti da parte dei propri dipendenti in questi ambiti ( vedisi il Documento Policy sulla Sicurezza Informatica ) e garantire le procedure di vigilanze idonee a prevenire la commissione dei reati all’interno dell’organizzazione. In mancanza di tali misure si riterrà che le violazioni sono riconducibili a una politica d’impresa e quindi anche l’ente sarà soggetto a sanzioni.

La “Legge 18 marzo 2008, n. 4813 “Ratifica ed esecuzione della Convenzione del Consiglio d’Europa sulla criminalità informatica, fatta a Budapest il 23 novembre 2001, e norme di adeguamento dell’ordinamento interno” ha introdotto nuovi adempimenti per la sicurezza informatica in quanto ha modificato (art. 10) sia il “Codice in materia di protezione dei dati personali” sia (art. 7) il decreto legislativo 8 giugno 2001, n. 231. Le disposizioni previste dalla Convenzione fanno specifico riferimento alla frode informatica, accesso abusivo al sistema informatico, pedopornografia, illecite intercettazioni di dati telematici ed in generale nei confronti di tutti i temi più discussi in ambito cyber criminalità. Una conseguenza che riveste particolare importanza è sicuramente l’estensione della responsabilità amministrativa della persone giuridiche ai reati informatici, pertanto aumenta la responsabilità delle imprese nel caso non adottino misure preventive idonee ad evitare che gli addetti interni della società commettano reati informatici: per l’azienda si determina così una responsabilità patrimoniale anche di rilevante entità.

Lo confermiamo. Lo ha stabilito la Corte di Cassazione nella sentenza n. 4258 del 16 marzo 2012, in cui la stessa dichiara illegittimo il licenziamento di una dirigente accusata di aver utilizzato la password altrui per accedere al sistema aziendale. La Suprema Corte, infatti, ha accolto le giustificazioni addotte dalla lavoratrice secondo cui la ripetuta utilizzazione di una password altrui era giustificata da esigenze connesse con lo svolgimento del proprio lavoro e di quello degli altri suoi colleghi ed era divenuto un comportamento compiuto da molti come “prassi aziendale”. I Giudici hanno considerato decisivo per il rigetto del ricorso presentato dalla società ricorrente il fatto che tale comportamento attuato dalla dipendente fosse effettivamente conforme a una prassi aziendale e non fosse vietato da alcun codice di comportamento o Policy sulla Sicurezza Informatica che dovrebbe invece essere fornita ai dipendenti al momento della loro assunzione ed aggiornata e comunicata ogni anno tramite email o piano di formazione.

Ricordiamo che il corretto utilizzo e gestione delle password aziendali rientra tra le misure minime di sicurezza previste dall’art. 34 e dall’allegato B del Codice Privacy. La policy sulla Sicurezza Informatica prevede che il lavoratore debba delegare un collega per la verifica dei messaggi di posta elettronica in caso di assenza improvvisa o prolungata o attivi il reindirizzamento della posta. Per necessità legate alla attività lavorativa l’Azienda ha infatti il diritto di conoscere il contenuto dei messaggi di posta elettronica. La nomina del collega, deve essere ufficializzata tramite un modulo o un messaggio email al responsabile del trattamento dei dati. Il collega incaricato, se è stata scelta questa modalità, dovrà redigere un apposito verbale ed informare delle attività compiute il lavoratore assente al suo rientro.

La Policy sulla Sicurezza Informatica è quel documento nel quale sono contenute tutte le disposizioni, comportamenti e misure organizzative richieste ai dipendenti e/o collaboratori aziendali per contrastare i rischi informatici.

Una buona Policy sulla Sicurezza Informatica regola :

Per comprendere l’importanza di avere una Policy sulla Sicurezza Informatica in Azienda è sufficiente considerare questi dati :

- Diverse ricerche effettuate a livello internazionale hanno rivelato che, in mancanza di regole e/o strumenti tecnologici di filtraggio, una percentuale tra il 30% e il 40% del tempo impiegato on line dal dipendente viene utilizzato per fini diversi da quelli aziendali.

- Una recente indagine evidenzia che il 25,1% dei lavoratori dipendenti dichiara di navigare per fini personali dal posto di lavoro da 10 a 30 minuti al giorno, il 22,4% da 30 minuti ad 1 ora, l’11,9% da 1 ora a 2 e ben il 12,6% oltre 2 ore. Solo il 27% dichiara di navigare meno di 10 minuti al giorno.

- Un’indagine interna dell’Internal Revenue Service, l’ente che negli Stati Uniti si occupa delle entrate fiscali, ha rivelato che la navigazione o l’utilizzo di e-mail da parte dei lavoratori per scopi personali rappresentava il 51% del totale del tempo dedicato ad attività on line.

- Più del 70% di tutto il traffico generato dai siti VIETATI AI MINORI viene generato durante l’orario d’ufficio.

- Il 32,6% dei lavoratori che accedono ad Internet durante l’orario di lavoro dichiarano di farlo senza nessuna specifica finalità.

Confermiamo. L’Azienda con questa analisi potrà verificare l’eventuale abuso da parte dei dipendenti degli strumenti informatici a loro affidati per lo svolgimento delle loro mansioni, nell’opera di non esporsi al rischio di un coinvolgimento civile e penale in caso di illeciti nei confronti di terzi. L’utilizzo improprio degli strumenti telematici espone ciascuna azienda al pericolo di accessi abusivi da parte di hacker ( Art. 615 bis c.p.), di diffusione di Virus ( Art. 615 quater c.p.), con conseguente rischio di perdita o modificazione dei dati e di trasmissione di notizie riservate. Il controllo del datore di lavoro, effettuato tramite l’analisi dei rischi informatici tende, quindi, ad evitare tale coinvolgimento.

Esatto. Le nuove tecnologie permettono una distribuzione delle informazioni molto più veloce rispetto al passato. Documenti confidenziali possono essere trasferiti dalla vostra azienda ad un account personale online del dipendente o in un suo dispositivo esterno, con un semplice click, a vostra totale insaputa. Solo un documento di impegno alla riservatezza vi permette di essere tutelati e vi assicura ad esempio che in caso di dimissioni o licenziamento tali informazioni saranno restituite o distrutte entro 24 ore dalla vostra richiesta.

Il documento di riservatezza che vi possiamo redigere è composto da 8 pagine e rispetta tutte le normative di legge : Regolamento Ce 31 gennaio 1996, n. 96/240 ; Convenzione dell’Unione di Parigi sulla protezione della proprietà intellettuale resa esecutiva in Italia con il D.L. 10 gennaio 1926, n. 129 convertito con modifiche in legge 29 dicembre 1927, n. 2701 ; R.D. 29 giugno 1939 n. 1127 Legge invenzioni ; D.Lgs. 10 febbraio 2005, n. 30 Codice della proprietà industriale, a norma dell’art. 15 della legge 12 dicembre 2002, n. 273 Art. 98 Informazioni segrete-oggetto della tutela e Art. 99 Informazioni segrete-tutela ; Codice Civile : Art. 2105 obbligo di fedeltà e Art. 2598, n.3 atti di concorrenza sleale ; Codice Penale : Art. 622 Rivelazione di segreto professionale e Art. 623 Rivelazione di segreti scientifici o industriali

In Azienda avete già redatto una POLICY SULLA RISERVATEZZA che osservi tutte le nuove normative ? Contattateci e potremo redigerla per voi !

Certamente. L’analisi dei rischi informatici è da considerarsi un valore aggiunto per la tutela della salute dei lavori, sia essa legata allo stress lavorativo dovuto all’utilizzo di macchine non idonee al carico di lavoro, sia essa legata alla loro salute fisica. In merito al primo fattore, sarà possibile evidenziare criticità singole ( macchine con memoria insufficiente e spazio quasi esaurito) per le quali si auspica un intervento a breve termine ; per il secondo fattore sarà possibile escludere anomalie nelle schede grafiche dei computer aziendali che pregiudicano lo stato dei monitor, in osservanza alle norme previste dal Decreto Legislativo 81/08 che coinvolgono anche le attività che prevedono l’uso di attrezzature munite di videoterminali. Nello specifico, l’articolo 172 e l’articolo 173 forniscono indicazioni sul campo di applicazione e sulle definizioni utilizzate all’interno del decreto, che prevedono da parte del datore di lavoro di prestare molta attenzione a elementi come la cattiva visualizzazione di singoli caratteri, frasi o di intere porzioni di testo o elementi come lo sfarfallio dei caratteri e dello sfondo, soprattutto con gli schermi di vecchia generazione, che possono causare dei problemi alla salute dei lavoratori, problemi per i quali potrebbe essere ritenuto responsabile e punibile ai termini di legge.

La nostra società è in grado di tutelare la vostra azienda nell’elaborazione della Policy di sicurezza informatica con le rappresentanze sindacali, allo scopo di prevenire eventuali violazioni dello Statuto dei lavoratori o della Disciplina in materia di Privacy, in osservanza delle Linee guida della delibera n. 13/2007 del Garante. Il tutto in un ottica il più possibile orientata verso una concezione della sicurezza come opportunità, oltre che come obbligo legale.

Assolutamente Si ! I nostri tecnici saranno lieti di raggiungere la vostra azienda in ogni parte d’Italia. Se possibile possiamo effettuare il lavoro anche da remoto in totale sicurezza.

Certamente. Vi verrà fornito un report molto dettagliato per ogni postazione analizzata e vi forniremo anche i dati statistici di tutto il campione analizzato con tutte le soluzioni da adottare per mettere in sicurezza la vostra azienda.

Si, con molto piacere. I nostri tecnici saranno lieti di attuare tutte le soluzioni necessarie per il ripristino della sicurezza aziendale, offrendovi consulenze a 360 gradi e accompagnandovi con competenza fino alla risoluzione di tutti i problemi evidenziati durante l’analisi dei rischi informatici !

Certamente. In collaborazione con uno studio legale di nostra fiducia possiamo assistere la vostra azienda in un processo giuridico, effettuando, se richiesto dal caso, anche un servizio professionale di analisi forense.

- Analisi dei Rischi Informatici

- Backup per tutte le esigenze

- Controspionaggio Informatico

- Cifratura Dati / Crittografia

- Cloud Storage

- Consulenza Privacy ( GDPR )

- Consulente tecnico informatico forense

- DPO Data Protection Officer

- Investigazioni Informatiche

- Lavorare in cloud criptato

- Policy Sicurezza Informatica e Accordo di Riservatezza

- Recupero Dati e Chat

- Sicurezza di rete da remoto

- Valore legale documento informatico

- Via Vaccaro 5 - Bologna

- +39 - 377.115.1946

- Modulo Contatti

Vuoi essere sempre informato sui pericoli informatici?

[wp_rss_retriever url=”https://www.analisideirischinformatici.it/sicurezza/category/allerta-pericoli-informatici/feed/” items=”10″ excerpt=”20″ read_more=”true” new_window=”true” thumbnail=”200″ cache=”12 hours” ]